Lazarus 黑客的 Linux 惡意軟體與 3CX 供應鏈攻擊有關

新的網路研究將臭名昭著的朝鮮黑客團伙拉撒路組織與名為「夢想工作」(Operation DreamJob)的 Linux 惡意軟體攻擊,以及 3CX 供應鏈攻擊聯繫了起來。

在該公司 2023 年 4 月 20 日發布的 Live Security 網路安全報告中, ESET 研究人員宣布了拉撒路組織和目前針對 Linux 操作系統的擴展攻擊之間的聯繫。該攻擊是一項被稱為 「夢想工作」 的持續的長期活動,影響了供應鏈,根據 ESET 網路安全團隊的說法。

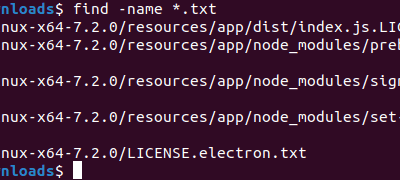

拉撒路組織使用社交工程技術來攻擊目標,以虛假的工作機會為餌。在這種情況下,ESET 研究人員從提供假滙豐銀行工作機會的壓縮文件開始重建了整個攻擊鏈,直到最終的有效負載。研究人員通過一個 OpenDrive 雲存儲帳戶識別了 SimplexTea Linux 後門軟體的分發。

據 ESET 稱,這是這個重要的朝鮮黑客威脅行動首次公開使用 Linux 惡意軟體的提及。這一發現幫助該團隊 「高度自信地」 確認拉撒路組織進行了最近的 3CX 供應鏈攻擊。

研究人員長期懷疑朝鮮國家支持的攻擊者參與了持續進行的 DreamJob 網路攻擊。根據博客文章,這份最新報告證實了這種聯繫。

「這次攻擊以鮮明的色彩展示了威脅行動者如何擴展他們的武器庫、目標、策略和影響範圍,以繞過安全控制和慣例,」 基礎設施和網路安全服務公司 Conversant Group 的首席執行官約翰·安東尼·史密斯(John Anthony Smith)告訴 LinuxInsider。

不幸的網路安全里程碑

史密斯補充說,攻擊供應鏈並不是什麼新鮮事。這是組織的致命弱點,這是不可避免的。

最終,一個供應鏈可能會影響到另一個供應鏈,形成 「線程供應鏈攻擊」。這是網路安全中一個重要而不幸的里程碑,他觀察到。

「我們可能會看到更多這樣的攻擊。我們看到威脅行動者擴展他們的變種以影響更多的系統,例如 BlackCat 使用 Rust 語言,使其勒索軟體能夠感染 Linux 系統,」 史密斯說。

拉撒路組織的擴散行動和夢想工作攻擊顯示出,黑客組織正在尋找新的方法和技術來繞過安全系統,以獲得對目標網路的訪問。

「這是一場不間斷的戰鬥。每個人都必須保持警惕,以最小化攻擊的影響。這需要採用全面的安全策略和實施持續的教育和意識計劃,以保持最新的網路威脅和解決方案,」史密斯警告說。

3CX 供應鏈攻擊

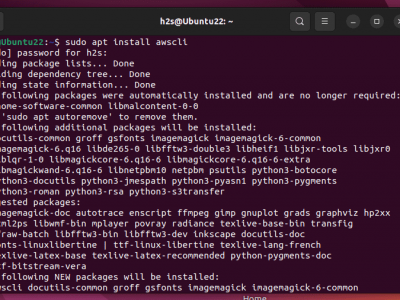

該惡意軟體的供應鏈攻擊是利用 3CX 的更新機制來分發惡意軟體。 3CX 是一款用於企業和 VoIP 提供商的電話系統,是使用 Windows 操作系統的。

攻擊者利用了 3CX 的 Web API,通過將惡意代碼注入到軟體更新中,將惡意軟體分發給受害者。這種攻擊方式使得惡意軟體可以繞過傳統的安全防禦機制,例如殺毒軟體和防火牆。

據報道,拉撒路組織可能是最近攻擊 3CX 的幕後黑手。這種攻擊已經給許多受害者帶來了巨大的損失,包括勒索軟體和數據盜竊。

ESET 的研究人員指出,這項攻擊「明確顯示了供應鏈攻擊的可行性和危險性,以及威脅行動者在開發新的攻擊技術方面的能力。」

北韓黑客活動

拉撒路組織是一個由朝鮮政府資助的黑客組織,也稱為 APT37。該組織專門攻擊韓國和其他亞洲國家的政府機構、軍事組織、大型公司和電信公司。

該組織最初被認為是一支朝鮮間諜團隊,但隨著時間的推移,它的活動範圍擴大到了其他地區。據報道,該組織曾經攻擊過美國、日本和歐洲的公司和機構。

拉撒路組織以其高度複雜的攻擊技術和使用的多個 0-day 漏洞而聞名。該組織使用社交工程技術和定向攻擊手段來獲取對目標網路的訪問許可權。