一個存在十一年的虛擬軟盤驅動器代碼漏洞導致虛擬機緩衝區溢出

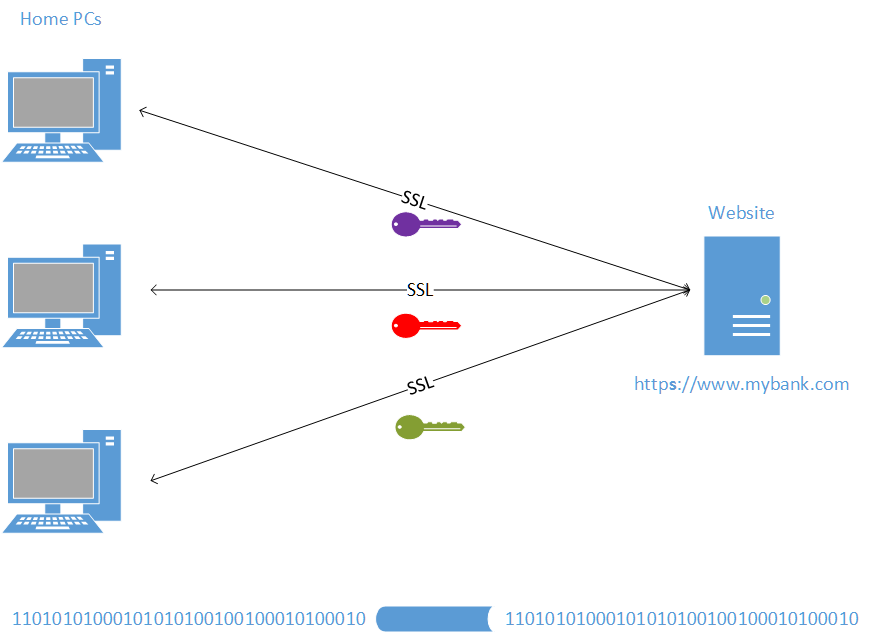

非法操作可以使代碼在主機上運行

備受歡迎的虛擬工作站所依賴的來自於 QEMU (一款用於管理虛擬機的開源電腦模擬器)的一段虛擬軟盤控制器代碼被指出有一個十分容易被引發的漏洞,該漏洞允許用戶擺脫訪客身份限制而獲取主機代碼的執行許可權。

受影響的虛擬工作站有 Xen , KVM (Kernel-based Virtual Machine,開源的系統虛擬化支持模塊)和被用於各種雲計算服務的原生QEMU客戶端。

在一篇周一發布的博文中,研究人員表示,數以千計的集群用戶和上百萬的終端用戶可能遭受包括個人信息和公司數據在內的敏感數據泄露的危險。

代碼在主機上執行所造成的風險

這個編號為 CVE-2015-3456 ,名為 VENOM 的病毒從2004年,虛擬軟盤控制器代碼被包含於QEMU的代碼庫中開始,就一直存在著。

CrowdStrike 的高級安全研究員 Jason Geffner 在一次對虛擬機中的系統管理程序進行安全檢查的時候發現了這個漏洞。

由於存在於系統管理程序中的瑕疵,運行在主機上面的操作系統顯得十分落後。但如果你想要對它進行更新和修復,那麼你需要在客戶端上取得 ROOT 許可權。

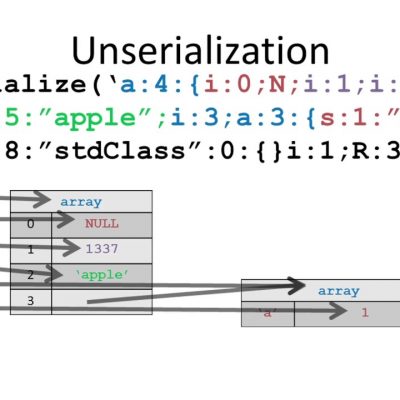

根據研究人員的描述,虛擬軟盤管理器通過一個固定大小的緩衝區來儲存來自於客戶端的命令,該緩衝區會在處理完所有的 FDC 指令(除了兩個定義指令)之後被立即重置。

攻擊者可以通過發送一條帶有特定參數的指令來造成緩衝區的數據溢出,然後便可以在主機的超級進程環境下運行任意代碼。

在軟盤支持被停用的情況下,VENOM漏洞仍然可用

雖然如今的虛擬機上已經鮮見軟盤驅動器,但是這個漏洞仍然顯得十分重要。因為軟盤驅動器會被默認掛載,而且在通常情況下,虛擬機管理員在配置虛擬機時並不會將它們禁用。

CrowdStrike 的高級安全研究員 Jason Geffner 表示,即使軟盤支持被打開,這個無關漏洞的存在還是會使虛擬軟盤控制器代碼在 QEMU 和 XEN 產品上持續運行。

目前,針對 QEMU 和 XEN 的補丁已經發布,其他廠商應該也發布了相關的補丁。虛擬機管理員們已被建議在它們,的虛擬機上面安裝最新的安全補丁。

CrowdStrike 表示,正確的配置虛擬機可以使感染的風險降到最低甚至根除。例如使用32位 Xen 系統的半虛擬化客戶端和 ARM 系統都不受該漏洞的影響。

研究人員也表示,相同情況下,開啟 stub-domains 也可以通過抑制管理員許可權的增加使該問題得到緩解。但是 qemu-dm stub-domains 只適用於傳統的」 qemu-xen 」版本。

Linux Story翻譯鏈接:http://www.linuxstory.org/11-year-old-bug-in-virtual-floppy-drive-code-allows-escape-from-virtual-machines