圖蘭木馬登陸 Linux

「圖蘭」(Turla)一種難以辨別的木馬已經困擾 Windows 系統多年,現如今至少有兩個 Linux 下的變種,卡巴斯基實驗室研究人員說 Linux Turla 通過運行遠程命令進行攻擊,並不需要提升系統許可權就可以執行任意指令,因此一直以來都保持著潛伏狀態。使用常規工具(例如Netstat命令)根本無法察覺該惡意軟體。

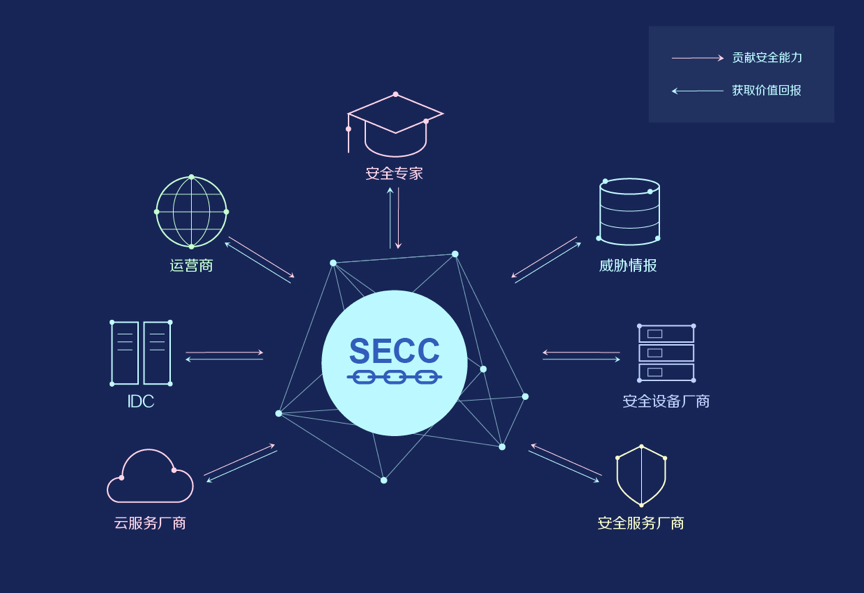

據卡巴斯基和賽門鐵克信息安全公司揭露 幾年來 Turla 的攻擊目標為政府機構、大使館、軍事組織、研究和教育組織以及製藥企業的 Windows 系統,目前已知超過45個國家的上百個IP成為受害者,如今 Linux 系統下已經發現至少兩個變種。

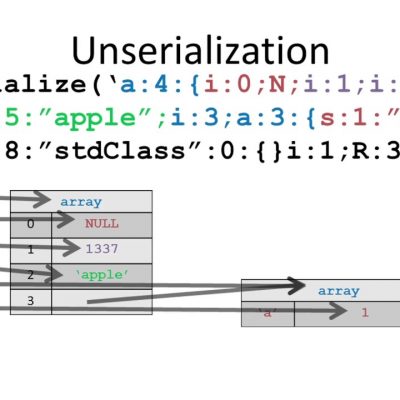

第一種 Linux Turla 變種程序由C 語言和 C++ 語言編寫,由於連接了多個庫,所以它的文件體積明顯增大。攻擊者除去了帶有符號信息的代碼,這大大增加了安全專家分析該程序的難度。和其他 Turla 變種一樣,Linux Turla也可以隱藏網路通信,任意執行遠程命令和遠程控制受害者機器。

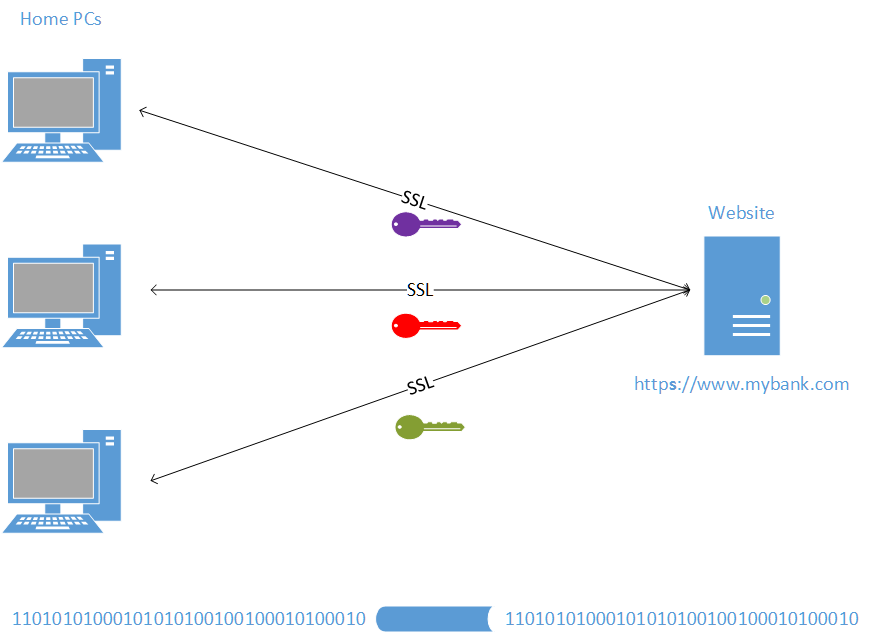

Linux Turla大量使用了開源的靜態鏈接庫,包括 glibc 2.3.2、OpenSSL v0.9.6 和 libpcap。Linux Turla並不需要使用root 許可權即可以執行攻擊命令,同時難以被發現,不會被 Linux 上管理工具(命令)netstat 探測到。也就是說,即使用戶在啟動該程序時限制了系統許可權,Linux Turla仍然可以繼續截斷數據包和執行惡意操作。

卡巴斯基並沒有提供更多關於第二種變種的資料。科技諮詢公司Enderle Group 的首席分析師 Rob Enderle 說:圖蘭木馬起源於俄羅斯,這種 Linux 惡意軟體可以潛伏多年而不被發現,其幕後攻擊者可能有國家支持。不得不說該惡意軟體十分優雅,但又極難被人發現。之前人們對 Linux 下的惡意軟體並沒有花費太多心思,這一事件告訴我們:沒有人是安全的。