當心了!90%的 SSL VPN 使用不安全或過時的加密技術

信息安全公司 —— High-Tech Bridge 進行了一項關於 SSL VPN 的調查。研究發現 90% 提供 SSL VPN 服務的伺服器並沒有提供應有的安全服務,主要是因為這些伺服器使用了不安全以及過時的加密技術。

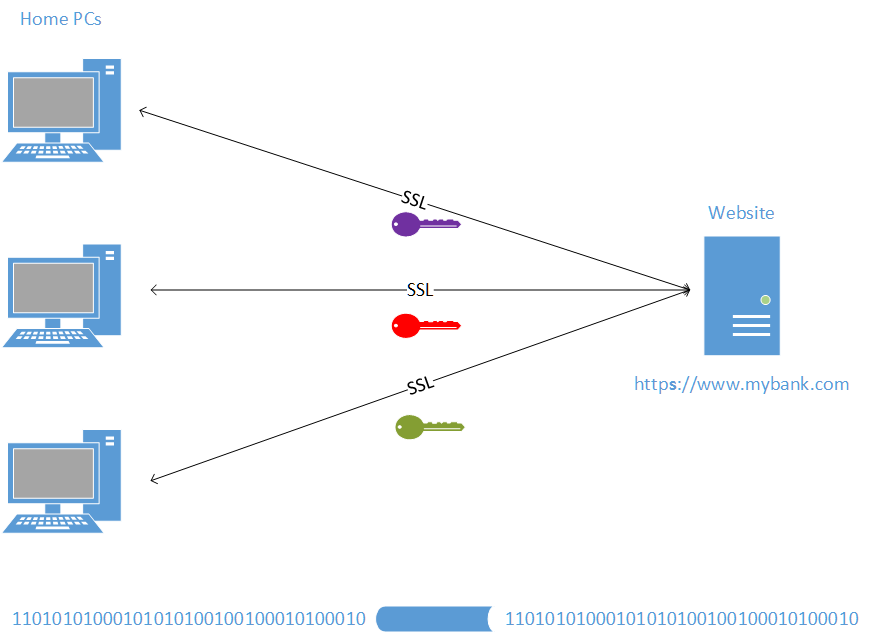

SSL VPN 不同於傳統的 IPSec VPN ,因為它可以直接在一個標準的 Web 瀏覽器中使用,不需要在客戶端上安裝額外的專用軟體。 SSL VPN 安裝在伺服器上,客戶端通過瀏覽器單獨連接到 VPN 。用戶瀏覽器和 VPN 服務端的連接通過 SSL 或 TLS 協議加密。

76% 的 SSL VPN 使用不受信任的證書

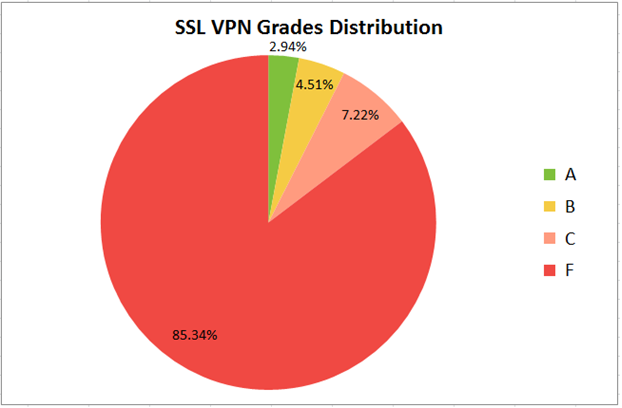

High-Tech Bridge 的研究人員說他們分析了隨機選擇的 10,436 台 SSL VPN 伺服器,發現了大多數都極不安全。他們聲稱 77% 的 SSL VPN 使用 SSLv3 或 SSLv2 來加密流量。而這兩個版本的 SSL 現在已經被認為是不安全的。部分國際和國家的安全標準已經禁止使用它們了,如: PCI DSS 和 NIST SP 800-52 。

我們暫且忽略使用的 SSL 版本,但是 76% 的 SSL VPN 伺服器還使用了不受信任的證書,這些沒有被證實的 SSL 證書可以被攻擊者模仿,從而對不知情用戶發起中間人攻擊。 High-Tech Bridge 的專家說導致這樣的情況是因為很多 SSL VPN 伺服器很少更新默認的預裝證書。

一些 VPN 仍然使用 MD5 來簽名證書。

此外,研究人員還指出,74% 的證書使用 SHA-1 簽名,5% 的證書使用 MD5 哈希,這些技術都是被認為已經過時了。41% 的SSL VPN 也在他們的 RSA 證書上使用長度為 1024 的不安全密鑰。在過去的幾年裡,任何長度小於 2048 的 RSA 密鑰被認為是極不安全的。

更糟的是,十分之一的 SSL VPN 伺服器仍然存在兩年前發現的心臟出血漏洞,儘管有可用的補丁。研究人員說在所有被測試的 SSL VPN 中,只有 3% 的伺服器是符合 PCI DSS 要求的,沒有伺服器符合 NIST (美國國家標準與技術研究所) 的標準。

High-Tech Bridge 也提供了一個供用戶檢測他們的 SSL VPN 和 HTTPS 網站是否安全的免費工具。

該安全工具使用地址:https://www.htbridge.com/ssl/

SSL VPN 的評級分布( F 到 A 安全等級依次增加):

Linux Story 溫馨提示,如需了解詳情請訪問原文鏈接

本文鏈接:http://www.linuxstory.org/90-percent-of-all-ssl-vpn-use-insecure-or-outdated-encryption

轉載請註明,否則將追究相關責任。