新的「永恆之石」病毒利用了七個 NSA 黑客工具,「想哭」病毒才兩個

研究人員們發現有一個新的蠕蟲病毒正在通過 SMB 文件共享漏洞傳播,但是不同於 「想哭」 勒索病毒的構成,這個病毒利用了 7 個 NSA 黑客工具,而不是 「想哭」 勒索病毒的兩個。

這個蠕蟲病毒的存在首次發現是在周三,它感染了 Miroslav Stampar 的 SMB 文件共享的蜜罐,Miroslav Stampar 是克羅埃西亞政府計算機應急響應小組成員,也是用來探測和利用 SQL 注入漏洞的 SQLMAP 工具的製造者。

永恆之石利用了七個 NSA 的工具

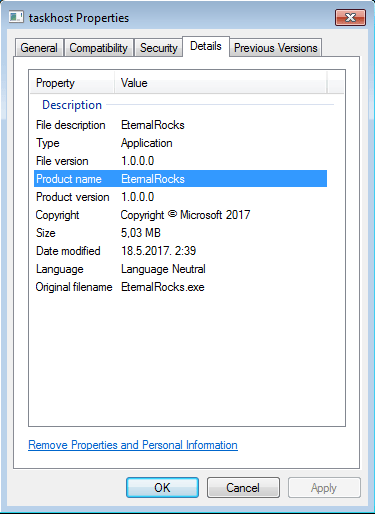

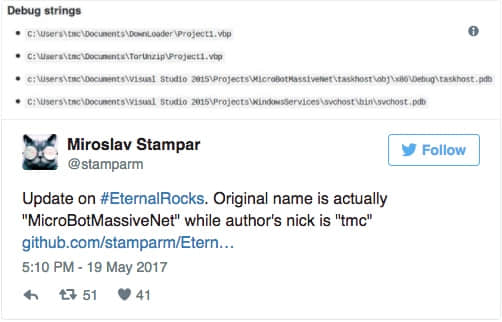

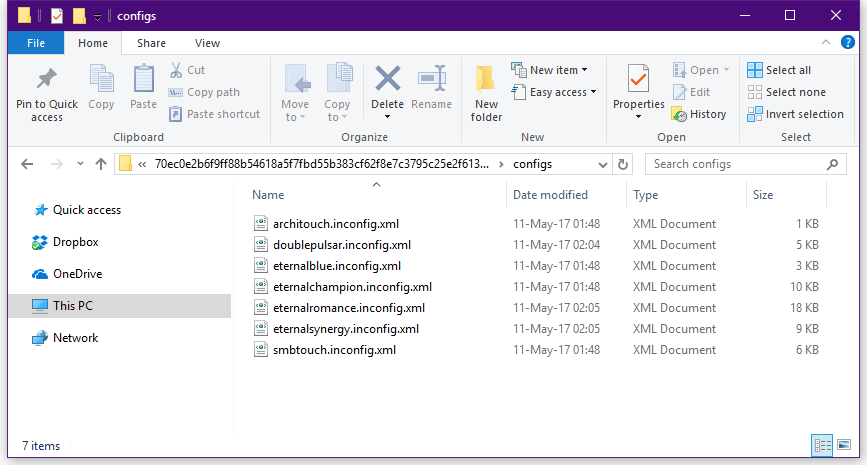

Stampar 命名這個在樣本中被發現的病毒為 「永恆之石」 ,其基於蠕蟲病毒可執行的特性,它通過 6 個以 SMB 文件共享漏洞為中心的 NSA 工具來感染暴露在外網的一台開啟 SMB 埠的計算機。這些被叫做 永恆之藍、永恆戰士、永恆浪漫 和 永恆協同的 SMB 漏洞被利用危害易受攻擊的計算機,而 SMBTOUCH 和 ARCHITOUCH 這兩個 NSA 工具起到了檢測 SMB 文件共享漏洞的作用。

一旦這個蠕蟲病毒獲得了最初的立足點,那麼它會用另一個叫做 DOUBLEPULSAR 的 NSA 工具擴散到新的易受攻擊的機器上。

「永恆之石」名字的起源

「想哭」勒索病毒爆發,用了一個 SMB 蠕蟲病毒感染計算機並擴散給新的受害人,這影響了超過 24 萬受害者。

不同於「永恆之石」,「想哭」的 SMB 蠕蟲病毒只利用了永恆之藍這一個漏洞做初步感染,然後通過 DOUBLEPULSAR 來擴散到其他的計算機上。

「永恆之石」更加複雜,但危險性較低

作為蠕蟲病毒,「永恆之石」沒有「想哭」那麼危險,這是由於它當前不傳遞任何惡意的內容,然而,這並不意味著「永恆之石」不複雜,據 Stampar 說,實際恰恰相反。

首先,「永恆之石」要比「想哭」的 SMB 蠕蟲病毒更加隱蔽,一旦病毒感染了一台計算機,它會發起有兩個階段的安裝過程,其中另一個是延遲執行的。

在病毒的第一個安裝過程階段,永恆之石獲取一個感染計算機主機的立足點,下載 tor 客戶端,然後連接到它的命令控制伺服器,其定位在暗網的一個 .onion 的域名上。

在一個預定的時間內,一般是 24 個小時,命令控制器會響應,這個長延遲執行進程的做法最有可能繞過沙盒安全測試環境和安全研究人員們對病毒的分析,因為沒多少人願意一整天來等命令控制器響應。

沒有停止開關的域名

此外,「永恆之石」病毒也會用和一個與「想哭」 SMB 的蠕蟲病毒文件相同名字的一個文件,以此愚弄安全研究人員來誤判它。

但是不同於「想哭」病毒,永恆之石不包括停止開關的域名,但這是安全研究人員唯一用來停止「想哭」病毒爆發的方法。

在病毒隱匿期滿且命令控制器有了響應,永恆之石開始進入安裝過程的第二階段,它會下載一個名為 shadowbrokers.zip 的歸檔形式的第二階段惡意組件。

這個文件能夠自解壓,它包含著 shadow Brokers 黑客組織在 2017 年 4 月泄漏的七個 NSA 的 SMB 漏洞工具。 這個蠕蟲病毒會開始一個快速的 ip 掃描過程並且嘗試連接隨機的 ip 地址。

在 shadowbrokers.zip 壓縮包里發現了 NSA 工具的配置文件。

「永恆之石」可以馬上成為武器

由於該病毒集成的漏洞較多且廣泛,缺少停止開關的域名,而且有它的隱匿期,如果病毒的作者決定用它來作為勒索、銀行木馬、遠程控制或者其他功能的武器,「永恆之石」可能會對 SMB 埠暴露在互聯網的易受攻擊的計算機造成嚴重的威脅。

就目前來看,蠕蟲病毒看起來像是一個試驗,或者是惡意軟體作者在進行測試或者為未來的威脅而做的微調。

然而,這並不意味著「永恆之石」是無害的,感染了這個病毒的計算機是通過命令控制伺服器來控制,並且蠕蟲病毒的製造者能夠利用這個隱藏通訊連接,發送新的惡意軟體到這台感染了病毒的電腦上。

此外,DOUBLEPULSAR,這是一個帶有後門的植入仍然運行在感染了永恆之石的 PC 上,不幸的是,該病毒的作者沒有採取任何措施來保護這個 DOUBLEPULSAR 的植入,這意味這預設其運行在未被保護的狀態下,其他的惡意的用戶能使用它作為把感染了永恆之石的計算機的後門,發送他們自己的惡意軟體到這些感染病毒的 PC 上。

關於這個病毒的感染過程的 IOC 和更多信息能夠在 Stampar 在幾天前設置的 [GitHub] 倉庫上獲得。

SMB 漏洞的混戰

當前,有許多人在掃描舊的和未打補丁的 SMB 服務,系統管理員已經注意到並且開始給易受攻擊的計算機打補丁,關閉舊版的 SMBv1 協議,慢慢的來減少被永恆之石感染的計算機數量。

此外,像 Adylkuzz 這類惡意軟體,也會關閉 SMB 埠,來阻止來自其它威脅軟體的進一步利用,這同時也導致了「永恆之石」和其它利用 SMB 漏洞的惡意軟體潛在目標數量的減少,來自 Forcepoint、Cyphort 和 Secdo 的報告詳細介紹了當前針對 SMB 埠的計算機的威脅情況。

雖然如此,系統管理員補丁打的越快,系統越安全,「蠕蟲病毒感染速度正在和系統管理員給機器打補丁速度比賽」,Stampar 在一次私人談話中告訴 BleepingComputer 記者,「一旦計算機被感染,它能在任何時間將其作為武器,不論你打多時間多近的補丁。」

(題圖:Miroslav Stampar, BleepingComputer & Ana María Lora Macias)

作者簡介:

Catalin 涉及了各方面,像數據泄漏、軟體漏洞、漏洞利用、黑客新聞、暗網、編程話題、社交媒體、Web技術、產品研發等領域。

作者:CATALIN CIMPANU 譯者:hwlog 校對:wxy

本文轉載來自 Linux 中國: https://github.com/Linux-CN/archive