用 NMAP 探測操作系統

有時,能夠知道一個網路里的機器的操作系統(OS)是有一定好處的。當你知道一台機器的操作系統後,因為你可以在網上搜索專門針對該系統的安全漏洞,所以入侵系統也會更加容易。當然,安全漏洞通常都會很快被修補,但安全漏洞存在時你需要知道。

對你自己的網路進行掃描以便發現操作系統類型可以幫助你了解黑客將如何侵入你的網路。

操作系統探測資料庫

NAMP 帶有一個資料庫,它在你安裝 NAMP 的時候就會被安裝。這個資料庫用於操作系統的探測,但是它不會自動更新。

這個資料庫位於 /usr/share/nmap/nmap-os-db。進行更新的最簡單方式是首先找到資料庫的版本號,用文本編輯器打開這個文件,版本號通常位於第二行。我的資料庫的第二行是 # $Id: nmap-os-db 35407 2015-11-10 04:26:26Z dmiller $,即這個文件的資料庫版本是 35407。

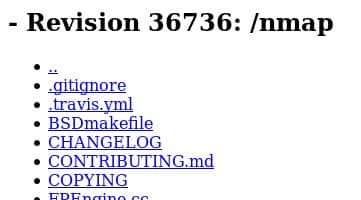

要在網上查找一個可更新版本,可以瀏覽 https://svn.nmap.org/nmap ,如圖 1 所示:

圖 1

你可以從圖中看到版本號為 36736,與我的系統上的版本號相比,這個版本號似乎是一個更新的版本。為了對更新的操作系統進行準確的操作系統探測,當然需要對這個資料庫進行更新。

保留較舊的資料庫版本也是一個不錯的主意。我當前和版本是 35407,我將在終端執行下面的命令:

sudo mv /usr/share/nmap/nmap-os-db /usr/share/nmap/nmap-os-db-35407

這個資料庫被以包含版本號的方式重命名了,下一步就是從網站上下載新版本的資料庫,在終端執行下面命令:

cd /usr/share/nmap

sudo su

wget https://svn.nmap.org/nmap/nmap-os-db

新的資料庫即將開始被下載,但是你應該加上版本號,就像你在圖 1 中看到的版本號 36736。使用文本編輯器打開這個資料庫,然後在第二行加上版本號。當版本號變化後,你可以更新你的資料庫,然後在其中加入版本號,以便在再次檢查更新時做好準備。

系統探測過程

在我們開始使用實際的命令並執行系統探測之前,我們應該詳細介紹掃描過程中將會發生的事情。

會執行五種不同的測試,每種測試由一個或者多個數據包組成,目標系統對每個數據包作出的響應有助於確定操作系統的類型。

五種不同的測試是:

- 序列生成

- ICMP 回顯

- TCP 顯式擁塞通知

- TCP

- UDP

現在讓我們分別看看他們各自在做什麼。

序列生成

序列生成測試由六個數據包組成,這六個包是每隔 100 毫秒分開發送的,且都是 TCP SYN 包。

每個 TCP SYN 包的結果將有助於 NMAP 確定操作系統的類型。

ICMP 回顯

兩個有著不同設置的 ICMP 請求包被送到目標系統,由此產生的反應將有助於實現驗證操作系統類型。

TCP 顯式擁塞通知

當生成許多包通過路由器時會導致其負載變大,這稱之為擁塞。其結果就是系統會變慢以降低擁堵,以便路由器不會發生丟包。

這個包僅為了得到目標系統的響應而發送。因為不同的操作系統以不同的方式處理這個包,所以返回的特定值可以用來判斷操作系統。

TCP

在這個測試中會發送六個數據包。

一些帶有特定的包設置的包被發送用來到打開的或關閉的埠。結果也將會因為操作系統的不同而不同。

所有 TCP 包都是以如下不同的標誌被發送:

- 無標誌

- SYN、FIN、URG 和 PSH

- ACK

- SYN

- ACK

- FIN、PSH 和 URG

UDP

這個測試由一個被發送給一個關閉的埠的數據包組成。

如果目標系統上的這個埠是關閉的,而且返回一條 ICMP 埠不可達的信息,那麼就說明沒有防火牆。

NMAP 操作系統檢測命令

現在我們開始實際動手進行系統探測。如果你已經讀過一些我寫的關於 NMAP 的文章,那麼最好不要執行 PING 操作。為了跳過 PING,我們使用參數 Pn。為了看到詳細的信息,你應該使用 -v 參數用於動態顯示。為了獲取系統的信息,需要使用 -O 參數。

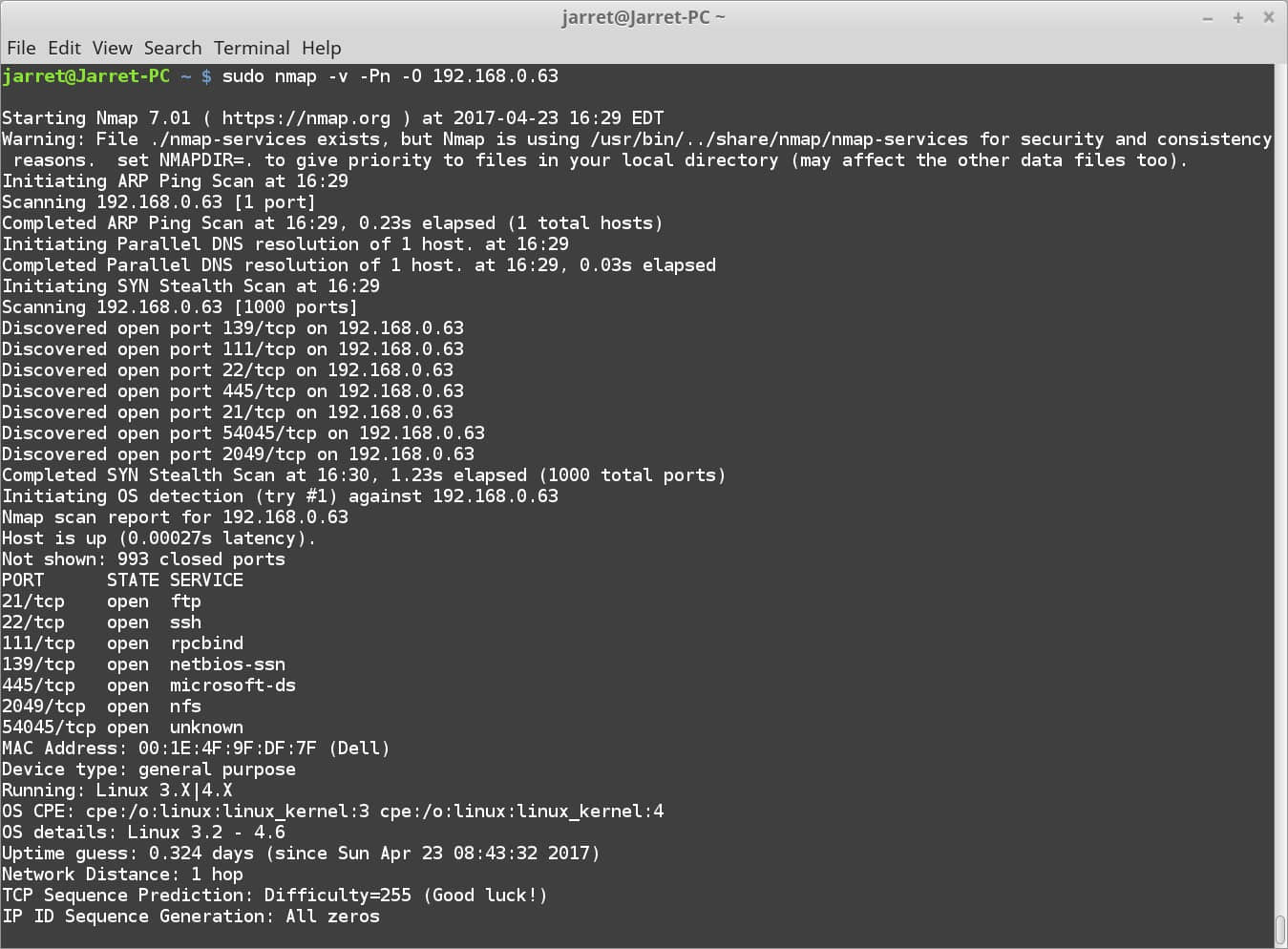

為了使命令順利運行和執行 TCP SYN 掃描,你需要以管理員的身份來執行這個命令。在我的例子中,我將只在一個系統上而不是整個網路上進行掃描,使用的命令是:

sudo nmap -v -Pn -O 192.168.0.63

掃描的結果如圖2所示,掃描顯示七個開放的埠。

圖 2

開放的埠是:

- 21/tcp ftp

- 22/tcp ssh

- 111/tcp rpcbind

- 139/tcp netbios-ssn

- 445/tcp microsoft-ds

- 2049/tcp nfs

- 54045/tcp unknown

系統的 MAC 地址為為:00:1E:4F:9F:DF:7F。

後面部分顯示系統類型為:

Device type: general purpose

Running: Linux 3.X|4.X

OS CPE: cpe:/o:linux:linux_kernel:3 cpe:/o:linux:linux_kernel:4

OS details: Linux 3.2 - 4.6

Uptime guess: 0.324 days (since Sun Apr 23 08:43:32 2017)

系統當前運行的是 Ubuntu Server 16.04,Linux 內核為 4.8,運行時間猜的較準確。

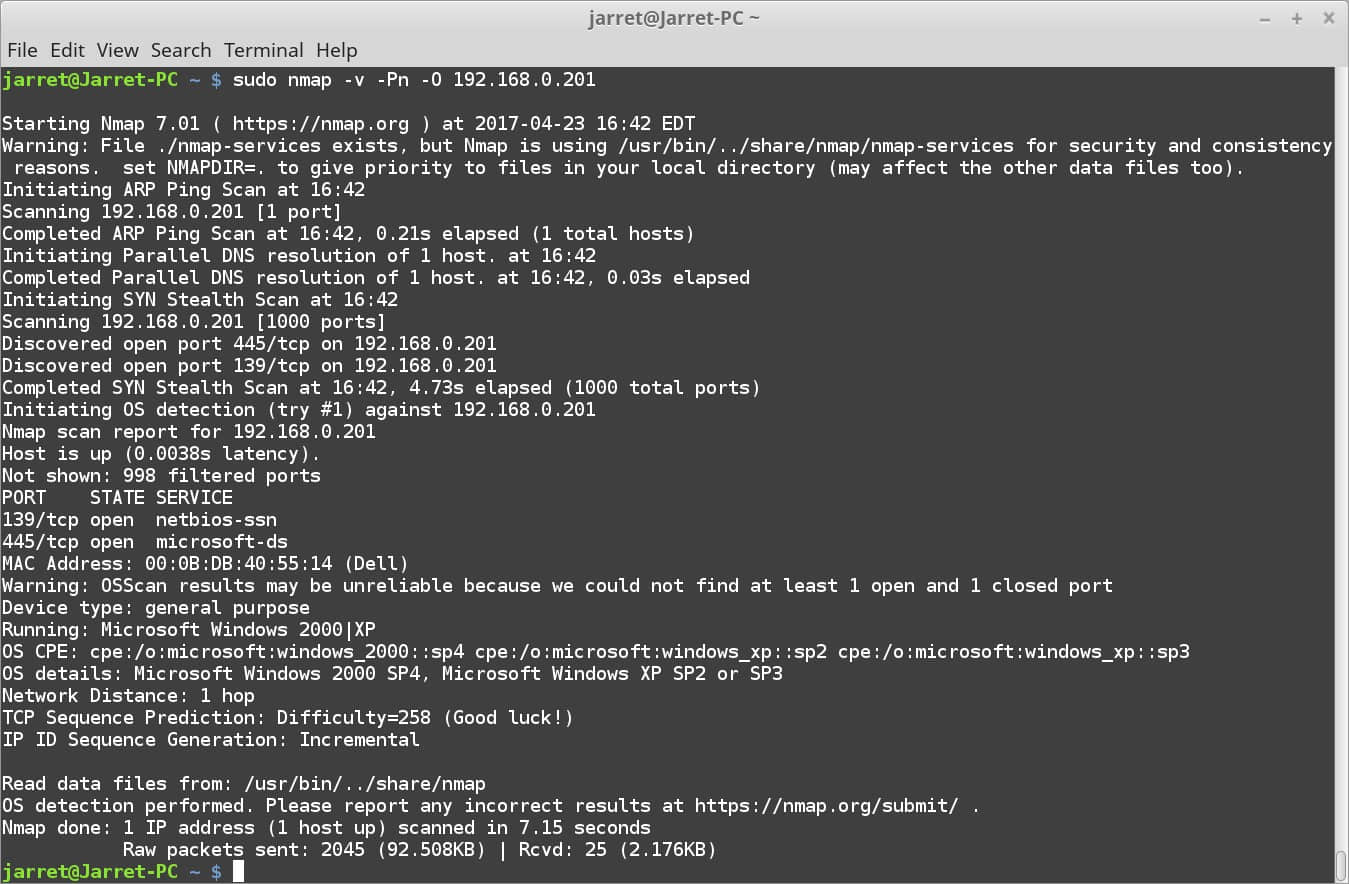

我在另一個系統了又進行了一次測試,結果如圖3所示:

圖 3

這次掃描中開放的埠與上次不同。所猜的系統為 『Microsoft Windows 2000|XP』,實際上是 Windows XP sp3。

埠嗅探結果

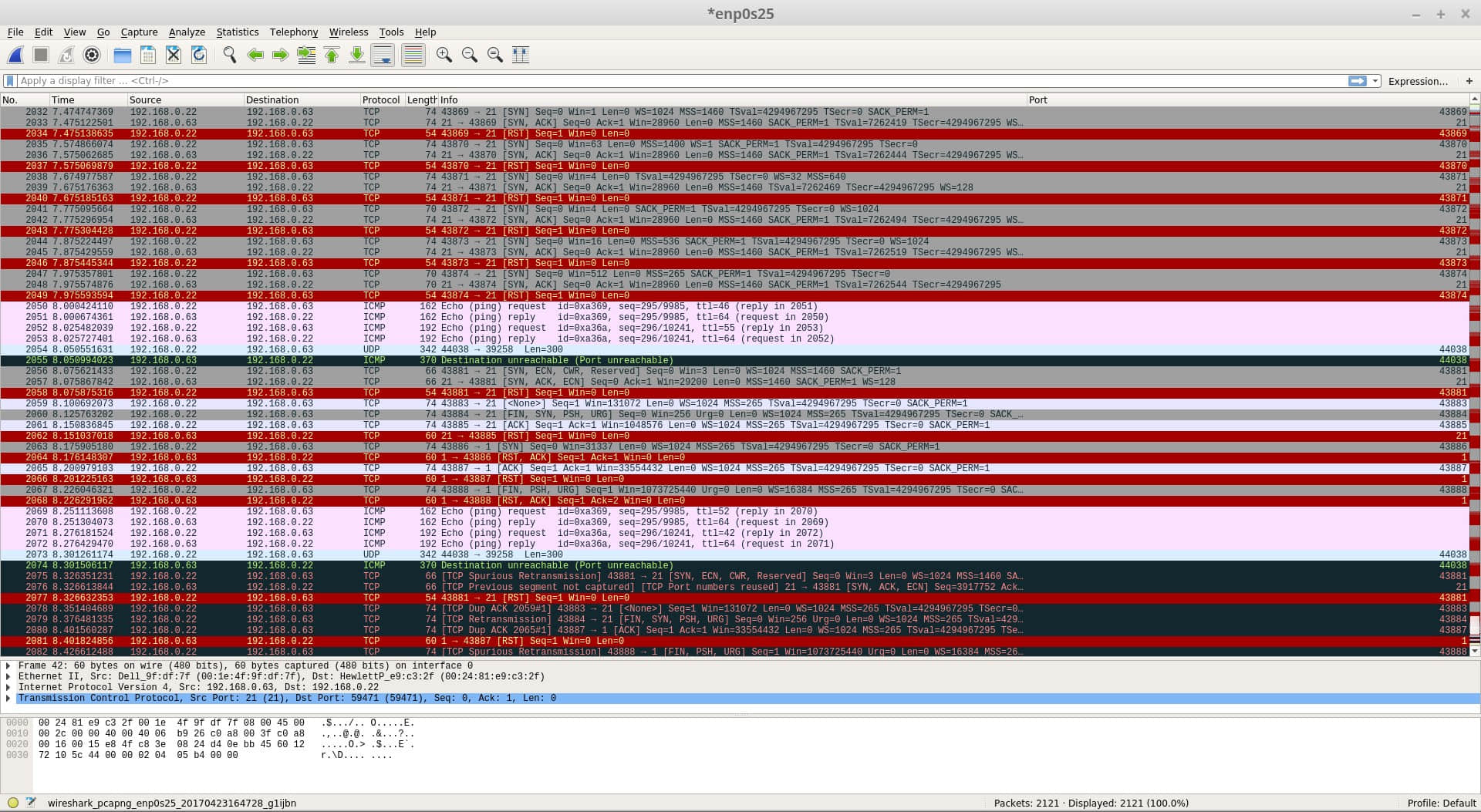

讓我們來看看圖 2 所示的第一次掃描中在後台發生了什麼。

首先 NMAP 執行一次 TCP 隱秘掃描,在本次系統探測實例中以一個如圖 4 所示的數據包 2032 開始。

圖 4

序列生成 開始於數據包 2032/2033,第六個數據包是 2047/2048。注意每個都被發送兩次,且每隔 100ms 發送下一個數據包。

發送的 ICMP 數據包是 2050 - 2053,2 個數據包重複一遍,實際上是 4 個數據包。

2056-2057 是 TCP 顯式擁塞通知數據包。

對 TCP 的 6 個測試是 2059、2060、2061、2063、2065、2067。

最後的 UDP 測試是 2073。

這些就是用於確定目標系統上操作系統的類型的測試。

我希望這將有助於你理解如何更新 NMAP 系統探測資料庫和執行對系統的掃描。請注意,你可以和你不在同一個網路中的系統進行掃描,所以可以對互聯網上的任何系統進行掃描。

via: https://www.linux.org/threads/nmap-os-detection.4564/

作者:Jarret B 譯者:zhousiyu325 校對:wxy

本文轉載來自 Linux 中國: https://github.com/Linux-CN/archive