網上訂票驚爆信息泄露風險,你還敢在網上訂票嗎?

尤其是當用戶使用不可靠的公用互聯網接入,如咖啡館、商場的免費 WIFI,通過手機瀏覽器或 app 客戶端訪問這些沒有採用 HTTPS 的服務時,就存在很大的被截獲各種私人敏感信息的風險,比如身份信息、用戶名、密碼,乃至於信用卡號碼等。這些數據泄露風險從何時開始,造成了多大的數據泄露已不可考。報告披露後,已有公司採取技術手段解決了該安全風險。

該調查主要針對歐美國家,並未涉及到中國國內情況。但是據我們對國內的網站、移動網站及 app 客戶端的 HTTPS 部署情況的了解,這種風險同樣存在,甚至會更嚴重。

而另一方面,據 CNNIC 調查數據顯示,截止至 2015 年上半年,手機支付、手機網購、手機旅行預訂用戶規模分別達到 2.76 億、 2.70 億和 1.68 億。同樣據 CNNIC 數據,超過 40% 的人會使用網吧、公共場所等場所的 WIFI 接入互聯網。

綜合來看,採用移動客戶端進行網上交易,當使用不安全的網路接入時,如果所訪問的網站又沒有做好必要的安全措施時,就有很大的風險泄露訪問者的個人敏感信息。

怎樣才能避免這樣的風險?難道不能網上訂票了嗎?

其實,避免這樣的安全風險的解決方案已經有了,那就是網站服務商應該向用戶提供符合安全標準的 HTTPS 服務,而不是採用老舊的、不安全的 HTTP 服務。這樣,即便訪問者所處的環境並非十分安全可靠,依舊可以極大地降低用戶的風險。

什麼是 HTTPS 呢?

HTTPS(全稱:Hyper Text Transfer Protocol over Secure Socket Layer),是以安全為目標建立客戶瀏覽器端與伺服器端進行數據傳輸的通道,簡單來說就是 HTTP 的安全版。它最初由網景公司創建出來並內置在其瀏覽器中。

HTTPS 之所以能夠做到數據的安全傳輸,是通過 SSL/TLS 協議完成的。只有通信的雙方才具備數據的加解密功能,而數據在中間通道的傳輸時已經加密。加密演算法一般使用 AES 或 RSA 等,並且通過目前的科學分析,不大可能通過計算能力提升而使得正確配置的密碼演算法得到輕易地破解。

因此我們說,HTTPS是安全的。

為什麼越來越多的網站選擇 HTTPS?

近年來,重視安全的大廠商都在逐步加快網站部署 HTTPS 的速度。搜索引擎巨頭 Google、淘寶天貓、百度等均全站啟用 HTTPS,相信在未來,會有越來越多的網站加入全站 HTTPS 化的行列中。

為什麼 HTTPS 如此受到青睞? 答案不言而喻,自然是因為 HTTPS 能夠給網站帶來更多的價值。這些價值主要體現在:

- 確保了流量的安全性,被攔截竊聽後也無法獲取真實信息,避免了隱私數據在網路上外泄的可能。這也是為什麼所有的金融、支付類網站強制要求必須為 HTTPS 服務的原因。

- 安全性較高的網站往往在搜索引擎同類型中有著較高的排名。

- 瀏覽器的可信標識能夠加強普通用戶對網站的信任感。

既然 HTTPS 能夠對網站帶來非常實用的價值,可以預測的是,在安全這個需求越來越受到網民以及網站管理者重視的趨勢下,未來 HTTPS 將徹底取代 HTTP,成為網站數據通信的主流方式。

如何部署 HTTPS ?

簡單來說,作為網站服務提供方,你首先需要購買被主流瀏覽器所認可的 CA 頒發的 HTTPS 證書;然後依據你的 Web 伺服器的不同,如 apache、nginx ,採用不同的配置,提供監聽在 TCP/443 埠 HTTPS 服務;最後,要測試你的 HTTPS 服務是否功能正常、性能是否受到影響、是否影響了用戶體驗等方面。

具體的技術描述,就不在這裡逐一展開了,請根據你的 IT 基礎架構進行部署。一般而言,對於小型網站來說, 部署 HTTPS 服務還是比較簡單的,但是對於規模較大、業務複雜的網站來說,部署 HTTPS 服務還是一項艱巨的工程。此外,據聞阿里雲準備推出進行 HTTPS 服務封裝的分散式服務,可以將你的 HTTP 服務無縫地封裝成 HTTPS 服務,並且同時提供了服務加速(CDN)、攻擊防護(WAF)和流量清洗(DDoS/CC)等功能。

部署了 HTTPS 服務,終於可以放心了?

當你終於部署好了 HTTPS 服務後,看到瀏覽器地址欄中的綠色標示,是不是感覺成就滿滿——媽媽再也不用擔心我的用戶信息被偷走了 😀

但是,且慢,其實你還只是接上了一塊短板,還有一塊短板依舊在流淌著水呢。

由於 HTTPS 服務對傳輸的內容進行了加密,理論上說,只有伺服器端和客戶端才能正確加密和解密數據,因此,你以前所用的基於雲的 WAF (Web 應用防火牆)可能不支持 HTTPS,從而沒法為你提供對 XSS 、SQL 注入等應用攻擊層面的防護能力了。

通常的安全產品不能很好的支持 HTTPS 網站防護。其原因主要有:

- 目前的雲防護或者是傳統安全防護一般都是採用代理的模式。即採用將流量引入到安全防護產品中,通過檢測分析,發現異常攻擊,然後採取防護措施。但由於 HTTPS 對數據進行了加密,因此防護產品不能在應用層詳細的解析出 HTTP 報文內容,自然不能識別攻擊與合法流量,從而對威脅攻擊束手無策。

- 由於涉及到建立連接的握手加解密協商,HTTPS 需要消耗的性能通常是 HTTP 的數倍。一般的防護產品沒有搭建大規模防護集群的能力,因此無力做到大流量的 HTTPS 防護。

那好吧,你還可以購買硬體的 WAF 防火牆,但是,當 DDoS/CC 攻擊和流量攻擊如洪水般湧來時,你的 WAF 和線路能支撐多久?

是不是感覺踩下一塊板,又翹起來另外一塊?由於部署了 HTTPS ,從而導致原本可以防護應用層面攻擊的分散式 WAF 服務反而不能用了?

另外,還有一件可能令你感到悲傷的事情,作為訪問量蒸蒸日上的你的網站,採用 CDN 提供分散式的訪問支持那簡直是一定的,但是,目前支持 HTTPS 的 CDN 服務商還很少。

怎麼辦?難道使用 HTTPS 服務是個錯誤嗎?

我來告訴你一個完整的解決方案……

以下是廣告時間,阿里云云盾高防產品……什麼,原來是軟文?!

好吧,我們來談談技術問題。

本質上來說,雲防護產品支持 HTTPS 是可行的,但是這裡需要解決幾個問題:

- 如何透明的解析 HTTPS 流量,並針對流量特徵進行分析和處置?

- 如何避免升級到 HTTPS 所帶來的處理能力降低、性能衰減的問題?

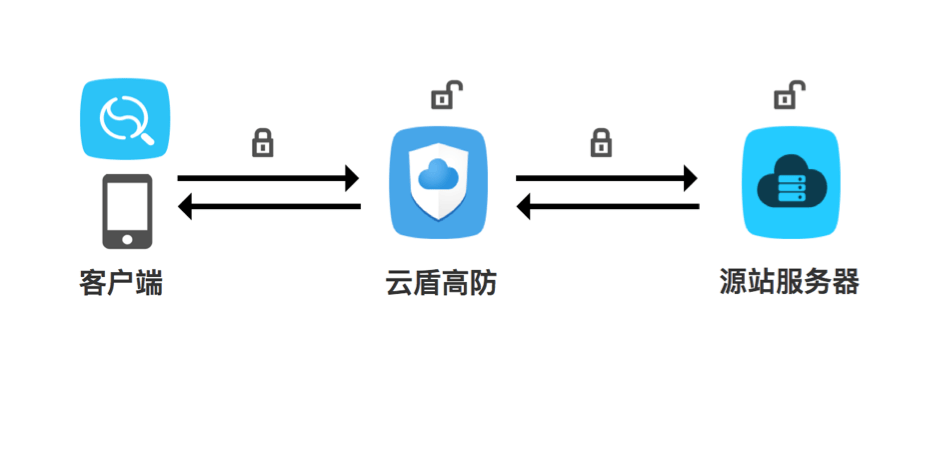

針對此種情況,阿里云云盾高防產品特別推出了支持 HTTPS 的應用層防護功能。其技術原理圖如下:

實現的步驟為:

- 用戶在雲盾高防控制台中導入對應域名的證書和私鑰、配置域名信息。

- 客戶端與雲盾高防進行 SSL 握手協商,協商通過後,使用雲盾頒發的證書及公鑰加密數據。

- 雲盾高防進行數據解密,進行安全防護分析後,將合法的流量重新加密傳至伺服器端,同時阻斷掉非法的攻擊流量。

- 伺服器端進行數據解密,實現正常業務。

通過以上方式,在客戶業務無任何改造的情況下,雲盾幫助用戶實現了全鏈路端到端的數據加密。與此同時,由於進行了數據解密,雲盾具備了分析應用層數據的能力,因此具備了轉發流量到指定地址,進行細粒度安全防護的能力。包括且不限於:

- 高達 300G 的 DDoS 防護能力。

- 海量的 CC 攻擊防護能力(集群可支持千萬級 QPS 的攻擊流量清洗)。

- Web 應用漏洞攻擊的阻斷防護能力(包括 SQL 注入、XSS、命令注入、木馬 Shell 等通用 Web 攻擊形式)。

- 提供豐富多樣的應用層數據報表,不僅包括安全的詳細報表,同時也會覆蓋到業務訪問的數據情況。

- 支持對部署在阿里雲之外的主機的安全防護。

當然,如果您對數據隱私安全性要求比較高,可能會比較擔心私鑰放在雲盾上的安全性。針對這種顧慮,也有對應的私鑰安全解決方案。

另外,如果您對於自己部署 HTTPS 服務感覺棘手,阿里云云盾也有計劃在近期推出 HTTP 直接變身 HTTPS 的服務,支持 HTTP 用戶在無需更改自身業務的前提下,升級變為 HTTPS。

更多詳情,可以戳戳這個鏈接看看。

本文轉載來自 Linux 中國: https://github.com/Linux-CN/archive