SSH 安全加固篇:通過「運維密碼」小程序實現 SSH 雙因子認證

近來很多知名企業都出現了密碼泄露,通過單一的密碼對敏感和重要信息進行保護已經面臨越來越多的挑戰,因此業內對多重認證的呼聲也越來越高,而其中的雙因子認證得到了業界的普遍認可。

什麼是雙因子認證

雙因子認證 (即 2FA),是一種通過組合兩種不同的驗證方式進行用戶身份驗證的機制。

在這種多重認證的系統中,用戶需要通過兩種不同的認證程序:

- 提供他們知道的信息(如用戶名/密碼)

- 再藉助其他工具提供用戶所不知道的信息(如用手機生成的一次性密碼)

SSH 雙因子認證實現思路

在 SSH 伺服器端安裝 Google 身份驗證器伺服器端組件,這樣,在使用密碼或密鑰登錄 SSH 伺服器時,同時通過與 Google 身份驗證器相匹配的客戶端所提供的驗證信息來確認登錄者的身份和許可權。這裡的客戶端可以使用 Google 身份驗證器 應用,也可以使用我們開發的、採用同一個 RFC 規範的「運維密碼」微信小程序。

Google 身份驗證器所採用的演算法規範基於 TOTP RFC 草案。

(題外話,RSA 硬體令牌,也是採用了類似的機制,只不過客戶端是硬體的;而最近 Apple 公司的一些服務所需要的雙因子認證也是一樣的,但是其用於呈現驗證信息的是手機或平板上的 iOS 內部組件,非獨立應用。)

關於Google 身份驗證器

為了鼓勵廣泛採用雙因子認證的方式,Google 公司發布了 Google 身份驗證器 ,這是一款開源的、可基於開放規則(如 HMAP/ 基於時間)生成一次性密碼的軟體。它是一款跨平台軟體,可運行在 Linux、Android、iOS 上。Google 公司同時也支持 插件式鑒別模塊 PAM ,使其能和其它適用於 PAM 進行驗證的工具(如 OpenSSH)協同工作。

Google 身份驗證器分為兩個部分,分別是伺服器端組件和客戶端應用,都稱之為「Google 身份驗證器」,這裡,我們為了澄清起見,會在說明時指明。

關於運維密碼

Google 公司所開發的身份驗證器以簡潔著稱,但也因此缺乏一些必要的特性,比如備份功能——這使得使用該身份驗證器的人時時處於手機丟失的恐慌之中。(雖然 Google 提供的伺服器端和自身的服務也提供了緊急驗證碼,以用於這種情況下的自救,但是很多採用 Google 身份驗證器的服務並不支持和提供緊急驗證碼)

作為一家緊密關注於運維安全、積極倡導信息安全的技術社區,Linux 中國 久已有開發一個新的替代品的想法。恰逢微信推出小程序平台,我們感覺到這正是一個良機,可以充分利用到微信和小程序的便利之處,又適合小程序的使用情境。因此,由 Linux 中國旗下的 LCTT 技術組的白宦成同學獨立開發了一款旨在移動互聯網場景中提供更好的多因子認證體驗的小程序:運維密碼。

順便說一句,在產品初步成熟之後,我們已經將該小程序開源給社區,代碼託管於 GitHub:https://github.com/LCTT/WeApp-Password ,希望更多的人能夠受益和共同完善它,有什麼功能需求、錯誤反饋請到 GitHub 上提出 issue,也歡迎發送拉取請求給我們。

此外,大家在使用過程中,發現什麼問題或需要幫助,也可以加入微信體驗群:

掃描識別添加上面的好友,驗證信息:「運維密碼」,可獲得入群邀請。

言歸正傳,我們來看看如何使用「運維密碼」來為你的 SSH 服務提供雙因子認證支持。

如何開始

首先我們需要一些準備工作:

- 一台運行著 OpenSSH 服務(版本大於 6.2)的 Linux 主機

- 一台能運行微信的智能手機

- 一台支持 SSH 登錄的終端

在 Linux 系統中安裝 Google 身份驗證器伺服器端組件

第一步需要在運行著 OpenSSH 服務的 Linux 主機上安裝 Google 身份驗證器伺服器端組件。按照如下步驟安裝 Google 身份驗證器及其 PAM 模塊。

用安裝包安裝 Google 身份驗證器伺服器端組件

如果你不想自己構建 Google 身份驗證器伺服器端組件,在幾個主流 Linux 發行版上有已經編譯好的安裝包。安裝包裡面包含 Google 身份驗證器伺服器端組件的二進位程序和 PAM 模塊。

在 Ubuntu 上安裝 Google 身份驗證器伺服器端組件:

sudo apt-get install libpam-google-authenticator

在 Fedora 上安裝 Google 身份驗證器伺服器端組件:

sudo dnf install google-authenticator

在 CentOS 上安裝 Google 身份驗證器伺服器端組件,需要首先啟用 EPEL 軟體庫,然後運行如下命令:

sudo yum install google-authenticator

編譯安裝 Google 身份驗證器伺服器端組件

提示:編譯安裝建議對 Linux、pam 等熟悉的同學採用。

首先,安裝構建 Google 身份驗證器所需的軟體包。

在 Debian、 Ubuntu 或 Linux Mint 上:

sudo apt-get install wget make gcc libpam0g-dev

在 CentOS、 Fedora 或 RHEL 上:

sudo yum install wget make gcc pam-devel

然後下載 Google 身份驗證器伺服器端組件的源代碼:

git clone https://github.com/google/google-authenticator-libpam.git編譯安裝 Google 身份驗證器伺服器端組件:

cd google-authenticator-libpam

./bootstrap.sh

./configure

make

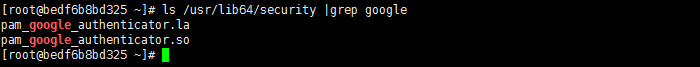

如果構建成功,你會在目錄中看到 pam_google_authenticator.so 和 google-authenticator 兩個二進位文件。

最後,將 Google 身份驗證器的伺服器端組件安裝到合適位置。其默認會安裝到 /usr/local/lib/security 下,根據你的系統不同,你可能需要將其符號鏈接到 pam 庫的位置(比如 CentOS 7 會在 /usr/lib64/security)。如下圖所示:

sudo make install

至此,Google 身份驗證器伺服器端組件安裝完成。

配置 Google 身份驗證器伺服器端組件及「運維密碼」小程序

完成 Google 身份驗證器伺服器端組件的安裝我們僅僅完成了第一步,接著需要對 Google 身份驗證器伺服器端組件、「運維密碼」、OpenSSH 進行配置才能達到我們預期的效果。

配置 google-authenticator 及生成驗證密鑰

使用以下命令生成驗證密鑰:

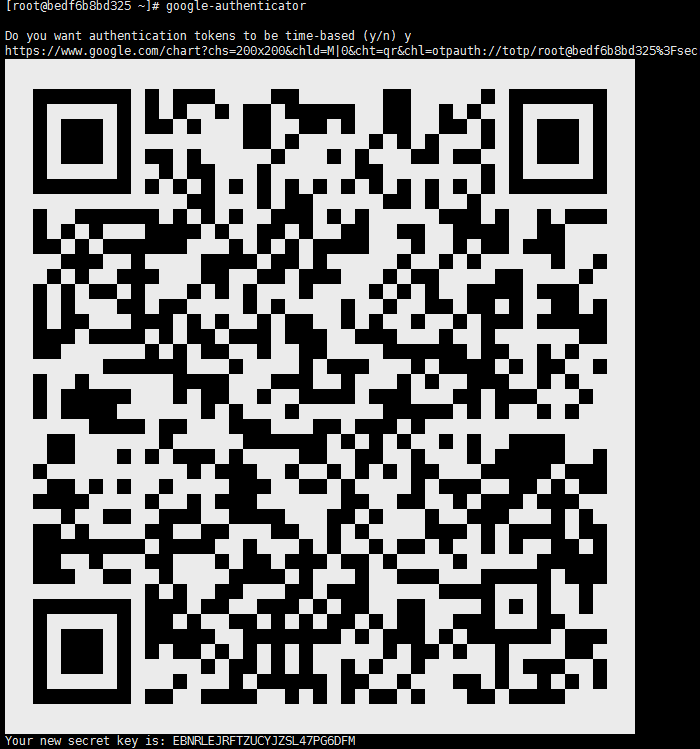

./google-authenticator

生成驗證密鑰的時候,會再次確認信息。

Do you want authentication tokens to be time-based (y/n)

意思是:你想要生成基於時間生成驗證碼嗎?這裡需要需要輸入 y。

輸入 y之後你將看到一個代表著該「場景」密鑰的二維碼和密鑰字元串,它使用如下二維碼圖形格式表示我們數字形態的密鑰(這裡也提供了一個用於在瀏覽器中再次顯示該二維碼的 URL,但是需要翻牆)。接著我們要用到它在「運維密碼」上完成配置。(安裝 google-authenticator 過程中若出現二維碼無法顯示的問題,請檢查系統中是否安裝了二維碼生成器:rpm - q qrencode,若未安裝,請運行命令 yum install qrencode -y 安裝後重試。)

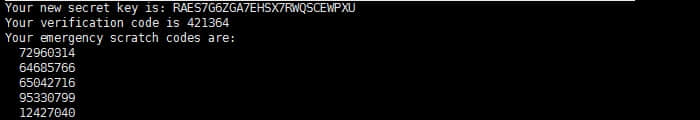

在二維碼和密鑰字元串後面,接著顯示了一個當前的校驗碼和幾個緊急密鑰。緊急密鑰你可以另行保存的一個安全的地方,以防你在無法使用 Google 身份驗證器應用或「運維密碼」時使用(緊急密鑰是 8 位的,不同於普通的 6 位密鑰,也是一次性使用的)。

保存 Google 伺服器端組件的配置文件,Google 身份驗證器雖然運行了,但是相關設置還沒有保存,接下來會提示保存:

Do you want me to update your "/root/.google_authenticator" file? (y/n)

意思是:你想將配置文件更新到 /root/.google_authenticator 保存嗎?

輸入 y 回車。

禁止同一令牌多次登錄

Do you want to disallow multiple uses of the same authentication

token? This restricts you to one login about every 30s, but it increases

your chances to notice or even prevent man-in-the-middle attacks (y/n)

意思是:你是否要禁用同一密鑰多次登錄,這將限制你每 30 秒只能使用該密鑰登錄一次,但這能夠讓你可以更多地被提醒受到了中間人攻擊,甚至能夠防止這種攻擊。

輸入 y 回車。

時間容錯設置

By default, tokens are good for 30 seconds. In order to compensate for

possible time-skew between the client and the server, we allow an extra

token before and after the current time. If you experience problems with

poor time synchronization, you can increase the window from its default

size of +-1min (window size of 3) to about +-4min (window size of

17 acceptable tokens).

Do you want to do so? (y/n)

意思是:默認情況下,密鑰在 30 秒內有效,為了防止由於客戶端與伺服器時間偏移(時間相差太大)導致認證失敗,google 身份驗證器設計了時間容錯措施。可以讓你使用與當前時間偏移 1 到 4 分鐘的密鑰。

這個可根據實際情況進行配置,一般一分鐘就足夠了。

輸入 y回車。

暴力破解防護

If the computer that you are logging into isn't hardened against brute-force

login attempts, you can enable rate-limiting for the authentication module.

By default, this limits attackers to no more than 3 login attempts every 30s.

Do you want to enable rate-limiting (y/n)

意思是:為了避免暴力破解,可以啟用速率限制,默認情況下,每 30 秒只能嘗試 3 次。

輸入 y回車。

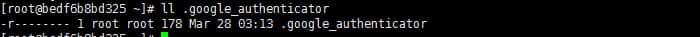

配置完成

配置完成後會在home目錄下生成一個許可權為 400 的隱藏文件,如下圖所示:

配置運維密碼

打開微信小程序

打開微信,依次點擊「發現」,「小程序」,輸入「運維密碼」並搜索。或長按識別下列二維碼:

點擊「運維密碼」進入應用,然後點擊列表下方的「添加場景」:

這會調起「掃一掃」功能,請掃描配置 google-authenticator 時所生成的二維碼,然後會識別出該場景信息,你可以根據需要修改場景信息,點擊確定添加場景。

這樣 Google 身份驗證器就和「運維密碼」匹配上了。下面我們要使 SSH 服務可以支持該驗證。

配置 SSH 服務

添加認證模塊

使用如下命令在 /etc/pam.d/sshd 文件添加認證模塊:

echo "auth required pam_google_authenticator.so" >>/etc/pam.d/sshd

在 Centos 6.6 或更低的版本中如果遇到無法進行 google-authenticator 驗證的情況,請將 auth required pam_google_authenticator.so放在 /etc/pam.d/sshd 文件的最頂端進行測試一下。

配置挑戰式密碼認證:

sed -i 's/ChallengeResponseAuthentication no/ChallengeResponseAuthentication yes/g' /etc/ssh/sshd_config

重啟 sshd 服務:

systemctl restart sshd.service

切記,如果你是遠程登錄到伺服器上配置,切勿退出當前的 SSH 會話,而應該另外開一個會話去測試 SSH 登錄。重啟不會中斷當前的 SSH 會話。

測試登錄

以上配置完成基本上就搞定了,下面我們進行測試。

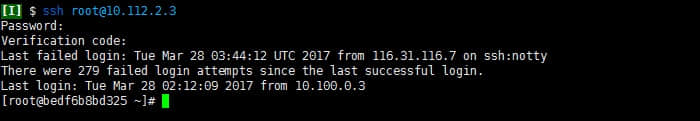

密碼登錄測試

另外開一個終端窗口進行連接,不要關閉當前的 SSH 連接。

輸入命令登錄主機:

ssh root@10.112.2.3

首先輸入伺服器的密碼,接著會讓輸入「運維密碼」生成的 6 位數字密鑰。

如下圖:

我們可以看到,在登錄的時候,需要配合「運維密碼」才能登錄伺服器。

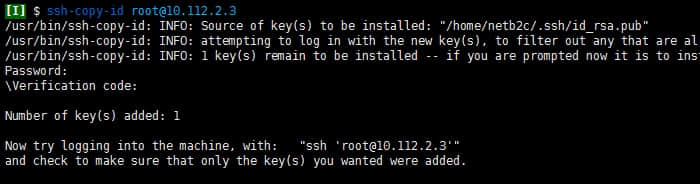

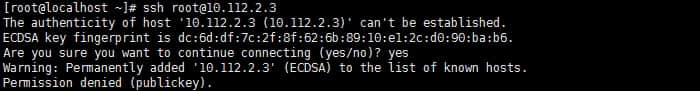

公鑰登錄測試

如果使用公鑰登錄呢?以上配置是不是也是需要配合「運維密碼」才能登錄的,我們進行驗證一下:

首先,我們將本機的公鑰複製到遠程機器的 authorized_keys 文件中。

ssh-copy-id root@10.112.2.3

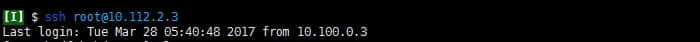

登錄測試:

我們可以看到,不需要輸入任何密碼和一次性密鑰,直接登錄到了系統。

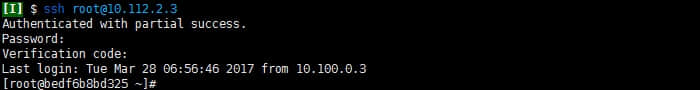

結合運維密碼配置增強型SSH安全選項

針對上面公鑰登錄的測試,如果認為還不是很安全,我們可以設定如下登錄場景:公鑰 + 密碼 + 運維密碼,我們需要如何做呢?

配置 SSH 公鑰雙因子

修改 /etc/ssh/sshd_config 配置文件:

echo "AuthenticationMethods publickey,keyboard-interactive:pam" >>/etc/ssh/sshd_config

重啟 SSH 服務:

systemctl restart sshd.service

登錄測試(同樣,請新開窗口):

ssh root@10.112.2.3

可以看到,登錄的時候是需要驗證公鑰、密碼,及輸入「運維密碼」生成的密鑰才能登錄到系統。

沒有密鑰的情況下嘗試登錄測試,如下圖:

總結

至此,本文結束,更多的使用細節可以參照小程序內的幫助,或此文。

如有錯誤及不足歡迎指正。也歡迎大家加入到這個小程序的開發當中,將這個小程序應用到你的應用場景中。

本文轉載來自 Linux 中國: https://github.com/Linux-CN/archive