在 Linux 上配置一個 syslog 伺服器

syslog標準基礎

當通過syslog機制來收集日誌時,有3個必須要考慮到的重要事情:

- 設施層級: 監聽何種類型的進程

- 嚴重性 (優先) 級別: 收集何種級別的日誌消息

- 目標: 發送或記錄日誌消息到何處

現在我們更加深入地了解一下配置是如何定義的。

設施層級定義了一種用來對內部系統進程進行分類的方法,linux中的一些常見的設施包括:

- auth: 身份驗證相關的消息(登錄時)

- cron: 進程或應用調度相關的消息

- daemon: 守護進程相關的消息(內部伺服器)

- kernel: 內核相關的消息

- mail: 內部郵件伺服器相關的消息

- syslog: syslog 守護進程本身相關的消息

- lpr: 列印服務相關的消息

- local0 - local7: 用戶自定義的消息 (local7 通常被Cisco 和 Windows 伺服器 使用)

嚴重性(優先)級別有固定的標準縮寫和指代的值,其中的數字7具有最高的級別,這些級別包含了:

- emerg: Emergency(緊急)- 0

- alert: Alerts (報警)- 1

- crit: Critical (關鍵)- 2

- err: Errors (錯誤)- 3

- warn: Warnings (警告)- 4

- notice: Notification (通知)- 5

- info: Information (消息)- 6

- debug: Debugging (調試)- 7

最後,目標語句會讓一個syslog客戶端來執行以下三個任務之一:

- 保存日誌消息到一個本地文件;

- 通過TCP/UDP將消息路由到遠程的syslog伺服器中;

- 將其發送到一個標準輸出中,例如控制台。

在 rsyslog里, syslog的配置是基於以下模式進行結構化的。

[facility-level].[severity-level] [destination]

在Linux中配置Rsyslog

在我們理解syslog之後,現在可以通過rsyslog來將一個Linux伺服器配置為一個中心syslog伺服器了,另外我們也將看到如何在一個Windows的系統上配置一個syslog客戶端來發送內部日誌到該syslog伺服器中。

第1步: 初始化系統需求

要將linux主機設置為一個中央日誌伺服器, 我們需要創建一個分離的 /var 分區,並分配足夠大的磁碟空間或者創建一個特殊的LVM卷組。這樣就會使得syslog伺服器能夠承擔在日積月累收集日誌所帶來的潛在增長。

第2步: 讓rsyslog 後台進程生效

rsyslog守護進程來自於當前的linux發布版本的預裝模塊,但是默認並沒有啟動。為了能夠讓rsyslog守護進程能夠接受外部的消息,需要編輯其配置文件/etc/rsyslog.conf.

打開文件進行編輯,查找到下面的兩行所在的位置,通過刪除其行首的#字元來取消注釋。

$ModLoad imudp

$UDPServerRun 514

這會使得rsysolog守護進程能夠在UDP埠514上接受日誌消息了---UDP是一種比TCP速度快,但是並不具有TCP一樣的數據流的可靠性。所以如果你需要使用可靠的傳送機制,就可以通過取消以下行的注釋。

$ModLoad imtcp

$InputTCPServerRun 514

需要注意的是,TCP和UDP可以被同時生效來監聽TCP/UDP 連接。

第3步:創建日誌接收模板

接下來的這步,需要我們來為遠程消息創建模板,並告知rsyslog守護進程如何記錄從其他客戶端機器所接受到的消息。

使用文本編輯器來打開 /etc/rsyslog.conf,然後在GLOBAL DIRECTIVE塊前追加以下的模板。

$template RemoteLogs,"/var/log/%HOSTNAME%/%PROGRAMNAME%.log" *

*.* ?RemoteLogs

& ~

在此對該模板進行簡單解釋,$template RemoteLogs(這裡「RemoteLogs」 字元串可以為任何其他的描述性的名稱)指令使rsyslog後台進程將日誌消息寫到/var/log下的單獨的本地日誌文件中,其中日誌文件的名稱是基於遠程日誌發送機器的主機名以及生成該日誌的應用程序名進行定義的。其中第二行暗示了我們將RemoteLogs模板應用到所有接收到的日誌上。

符號"& ~"表示了一個重定向規則,被用來告知rsyslog守護進程停止對日誌消息的進一步處理,並且不要在本地寫入。如果沒有使用該重定向規則,那麼所有的遠程消息都會在寫入上述描述的日誌文件之外同時被寫入到本地日誌文件,這就意味著日誌消息實際上被寫了兩次。使用該規則的另外一個結果就是syslog伺服器本身的日誌消息只會被以該機器主機名命名的專有文件中。

如果你想要的話,也可以使用下面的模式對特定的設備或嚴重性級別使用新的模板直接來記錄日誌消息。

[facility-level].[severity-level] ?RemoteLogs

例如:

將全部優先順序別的所有內部用戶驗證消息指定為RemoteLogs模板:

authpriv.* ?RemoteLogs

將所有系統進程中除開mail、用戶驗證和cron消息之外的進程產生的消息級別的日誌指定為RemoteLogs模板:

*.info,mail.none,authpriv.none,cron.none ?RemoteLogs

如果我們想要將所有從遠程客戶端接受到的消息寫入到一個以它們的IP地址命名的單個文件中,可以使用以下的模板。在此我們為該模板賦予了「IpTemplate」名稱。

$template IpTemplate,"/var/log/%FROMHOST-IP%.log"

*.* ?IpTemplate

& ~

在我們啟用rsyslog守護進程並編輯好配置文件之後,需要重啟該守護進程。

在 Debian,Ubuntu 或 CentOS/RHEL 6中:

$ sudo service rsyslog restart

在 Fedora 或 CentOS/RHEL 7中:

$ sudo systemctl restart rsyslog

我們可以通過netstat命令來驗證rsyslog守護進程是否正常工作。

$ sudo netstat -tulpn | grep rsyslog

在UDP監聽埠下工作的rsyslog守護進程會有類似下面的輸出。

udp 0 0 0.0.0.0:514 0.0.0.0:* 551/rsyslogd

udp6 0 0 :::514 :::* 551/rsyslogd

如果rsyslog守護進程被設置在TCP連接埠,那麼應該有類似下面所示的輸出。

tcp 0 0 0.0.0.0:514 0.0.0.0:* LISTEN 1891/rsyslogd

tcp6 0 0 :::514 :::* LISTEN 1891/rsyslogd

發送Windows日誌到一個遠程的rsyslog伺服器

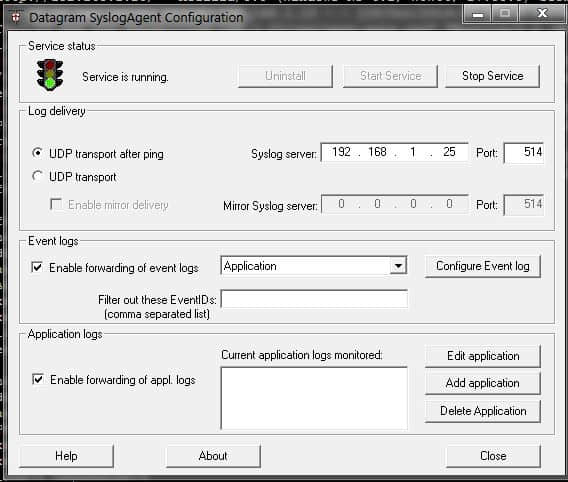

要將一個Windows客戶端的日誌消息轉發到我們的rsyslog伺服器,需要一個安裝 Windows syslog 代理。當然,有許多的syslog代理可以在windows上運行,在此我們可以使用一個自由軟體程序 Datagram SyslogAgent.

在下載安裝該syslog代理後,需要將其配置為作為服務運行。指定使用何種協議來發送數據,以及遠程rsyslog伺服器的IP地址和埠,最後指定應該傳輸的事件日誌類型,如下所示。

在我們完成所有的這些配置之後,我們就可以啟動該服務並且在中央rsyslog伺服器中使用命令行工具tail -f來查看日誌文件了。

總結

通過創建一個可以收集本地和遠程主機的中央rsyslog伺服器,我們可以更好地了解在這些系統內部究竟發生著什麼,而且可以更加容易地調試它們的問題,是否在它們之間有任何延遲或崩潰存在。

via: http://xmodulo.com/configure-syslog-server-linux.html

本文轉載來自 Linux 中國: https://github.com/Linux-CN/archive