WPSeku:一個找出 WordPress 安全問題的漏洞掃描器

然而,如果我們遵循通常的 WordPress 最佳實踐,這些安全問題可以避免。在本篇中,我們會向你展示如何使用 WPSeku,一個 Linux 中的 WordPress 漏洞掃描器,它可以被用來找出你安裝的 WordPress 的安全漏洞,並阻止潛在的威脅。

WPSeku 是一個用 Python 寫的簡單的 WordPress 漏洞掃描器,它可以被用來掃描本地以及遠程安裝的 WordPress 來找出安全問題。

如何安裝 WPSeku - Linux 中的 WordPress 漏洞掃描器

要在 Linux 中安裝 WPSeku,你需要如下從 Github clone 最新版本的 WPSeku。

$ cd ~

$ git clone https://github.com/m4ll0k/WPSeku

完成之後,進入 WPSeku 目錄,並如下運行。

$ cd WPSeku

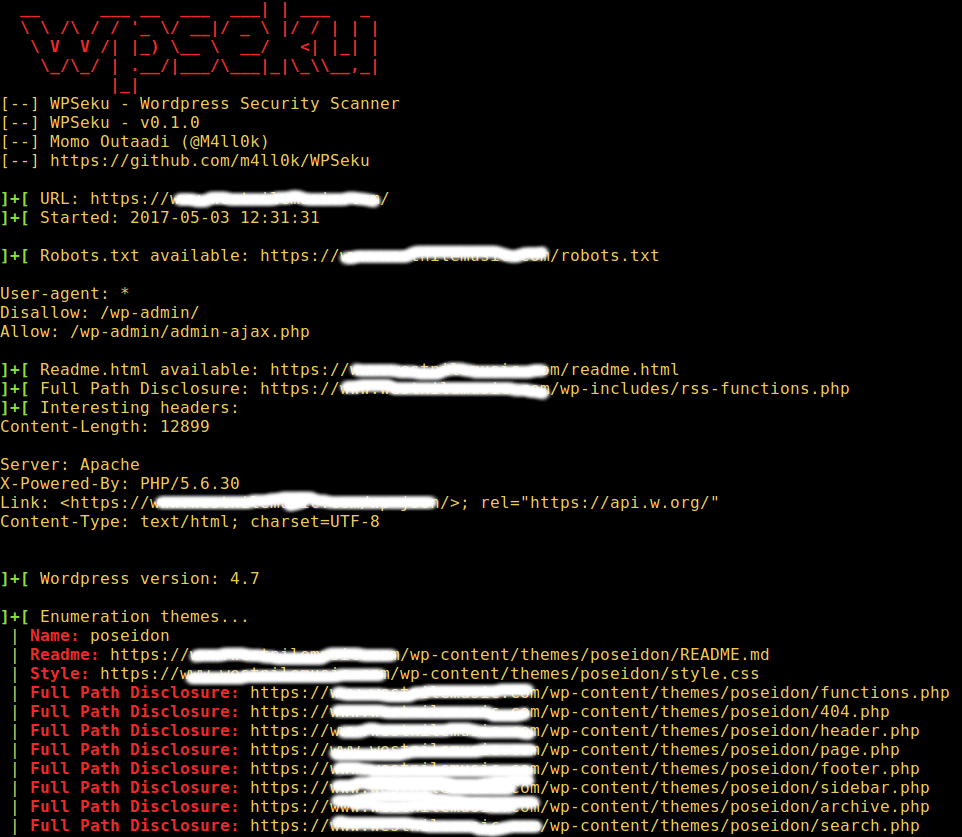

使用 -u 選項指定 WordPress 的安裝 URL,如下運行 WPSeku:

$ ./wpseku.py -u http://yourdomain.com

WordPress 漏洞掃描器

以下命令使用 -p 選項搜索 WordPress 插件中的跨站腳本(x)、本地文件夾嵌入(l)和 SQL 注入(s)漏洞,你需要在 URL 中指定插件的位置:

$ ./wpseku.py -u http://yourdomain.com/wp-content/plugins/wp/wp.php?id= -p [x,l,s]

以下命令將使用 -b 選項通過 XML-RPC 執行暴力密碼登錄。另外,你可以使用 --user 和 --wordlist 選項分別設置用戶名和單詞列表,如下所示。

$ ./wpseku.py -u http://yourdomian.com --user username --wordlist wordlist.txt -b [l,x]

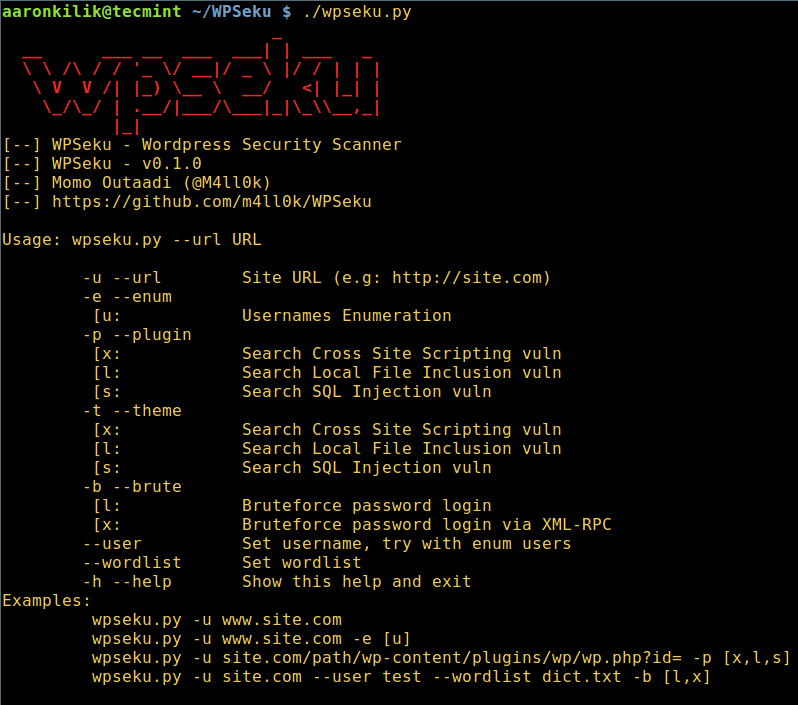

要瀏覽所有 WPSeku 使用選項,輸入:

$ ./wpseku.py --help

WPSeku WordPress 漏洞掃描幫助

WPSeku Github 倉庫:https://github.com/m4ll0k/WPSeku

就是這樣了!在本篇中,我們向你展示了如何在 Linux 中獲取並使用 WPSeku 用於 WordPress 漏洞掃描。WordPress 是安全的,但需要我們遵循 WordPress 安全最佳實踐才行。你有要分享的想法么?如果有,請在評論區留言。

作者簡介:

Aaron Kili 是一個 Linux 及 F.O.S.S 熱衷者,即將成為 Linux 系統管理員、web 開發者,目前是 TecMint 的內容創作者,他喜歡用電腦工作,並堅信分享知識。

via: https://www.tecmint.com/wpseku-wordpress-vulnerability-security-scanner/

作者:Aaron Kili 譯者:geekpi 校對:wxy

本文轉載來自 Linux 中國: https://github.com/Linux-CN/archive