Linux中國

使用 netcat [nc] 命令對 Linux 和 Unix 進行埠掃描

如何使用 nc 來掃描 Linux,UNIX 和 Windows 伺服器的埠呢?

如果未安裝 nmap,試試 nc/netcat 命令,如下所示。-z 參數用來告訴 nc 報告開放的埠,而不是啟動連接。在 nc 命令中使用 -z 參數時,你需要在主機名/ip 後面限定埠的範圍和加速其運行:

### 語法 ###

### nc -z -v {host-name-here} {port-range-here}

nc -z -v host-name-here ssh

nc -z -v host-name-here 22

nc -w 1 -z -v server-name-here port-Number-her

### 掃描 1 to 1023 埠 ###

nc -zv vip-1.vsnl.nixcraft.in 1-1023

輸出示例:

Connection to localhost 25 port [tcp/smtp] succeeded!

Connection to vip-1.vsnl.nixcraft.in 25 port [tcp/smtp] succeeded!

Connection to vip-1.vsnl.nixcraft.in 80 port [tcp/http] succeeded!

Connection to vip-1.vsnl.nixcraft.in 143 port [tcp/imap] succeeded!

Connection to vip-1.vsnl.nixcraft.in 199 port [tcp/smux] succeeded!

Connection to vip-1.vsnl.nixcraft.in 783 port [tcp/*] succeeded!

Connection to vip-1.vsnl.nixcraft.in 904 port [tcp/vmware-authd] succeeded!

Connection to vip-1.vsnl.nixcraft.in 993 port [tcp/imaps] succeeded!

你也可以掃描單個埠:

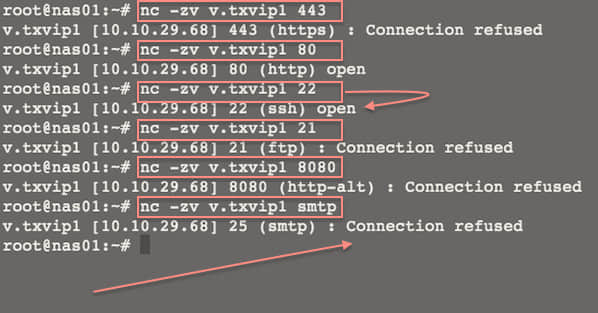

nc -zv v.txvip1 443

nc -zv v.txvip1 80

nc -zv v.txvip1 22

nc -zv v.txvip1 21

nc -zv v.txvip1 smtp

nc -zvn v.txvip1 ftp

### 使用1秒的超時值來更快的掃描 ###

netcat -v -z -n -w 1 v.txvip1 1-1023

輸出示例:

圖01:Linux/Unix:使用 Netcat 來測試 TCP 和 UDP 與伺服器建立連接

- -z : 埠掃描模式即零 I/O 模式。

- -v : 顯示詳細信息 [使用 -vv 來輸出更詳細的信息]。

- -n : 使用純數字 IP 地址,即不用 DNS 來解析 IP 地址。

- -w 1 : 設置超時值設置為1。

更多例子:

$ netcat -z -vv www.cyberciti.biz http

www.cyberciti.biz [75.126.153.206] 80 (http) open

sent 0, rcvd 0

$ netcat -z -vv google.com https

DNS fwd/rev mismatch: google.com != maa03s16-in-f2.1e100.net

DNS fwd/rev mismatch: google.com != maa03s16-in-f6.1e100.net

DNS fwd/rev mismatch: google.com != maa03s16-in-f5.1e100.net

DNS fwd/rev mismatch: google.com != maa03s16-in-f3.1e100.net

DNS fwd/rev mismatch: google.com != maa03s16-in-f8.1e100.net

DNS fwd/rev mismatch: google.com != maa03s16-in-f0.1e100.net

DNS fwd/rev mismatch: google.com != maa03s16-in-f7.1e100.net

DNS fwd/rev mismatch: google.com != maa03s16-in-f4.1e100.net

google.com [74.125.236.162] 443 (https) open

sent 0, rcvd 0

$ netcat -v -z -n -w 1 192.168.1.254 1-1023

(UNKNOWN) [192.168.1.254] 989 (ftps-data) open

(UNKNOWN) [192.168.1.254] 443 (https) open

(UNKNOWN) [192.168.1.254] 53 (domain) open

也可以看看 :

- 使用 nmap 命令掃描網路中開放的埠。

- 手冊頁 - nc(1), nmap(1)

via: http://www.cyberciti.biz/faq/linux-port-scanning/

作者:Vivek Gite 譯者:strugglingyouth 校對:wxy

本文轉載來自 Linux 中國: https://github.com/Linux-CN/archive

對這篇文章感覺如何?

太棒了

0

不錯

0

愛死了

0

不太好

0

感覺很糟

0

More in:Linux中國

捐贈 Let's Encrypt,共建安全的互聯網

隨著 Mozilla、蘋果和谷歌對沃通和 StartCom 這兩家 CA 公司處罰落定,很多使用這兩家 CA 所簽發證書的網站紛紛尋求新的證書籤發商。有一個非盈利組織可以為大家提供了免費、可靠和安全的 SSL 證書服務,這就是 Let's Encrypt 項目。現在,它需要您的幫助

Let's Encrypt 正式發布,已經保護 380 萬個域名

由於 Let's Encrypt 讓安裝 X.509 TLS 證書變得非常簡單,所以這個數量增長迅猛。

關於Linux防火牆iptables的面試問答

Nishita Agarwal是Tecmint的用戶,她將分享關於她剛剛經歷的一家公司(印度的一家私人公司Pune)的面試經驗。在面試中她被問及許多不同的問題,但她是iptables方面的專家,因此她想分享這些關於iptables的問題和相應的答案給那些以後可能會進行相關面試的人。 所有的問題和相應的答案都基於Nishita Agarwal的記憶並經過了重寫。 嗨,朋友!我叫Nishita Agarwal。我已經取得了理學學士學位,我的專業集中在UNIX和它的變種(BSD,Linux)。它們一直深深的吸引著我。我在存儲方面有1年多的經驗。我正在尋求職業上的變化,並將供職於印度的P

Lets Encrypt 已被所有主流瀏覽器所信任

旨在讓每個網站都能使用 HTTPS 加密的非贏利組織 Lets Encrypt 已經得了 IdenTrust的交叉簽名,這意味著其證書現在已經可以被所有主流的瀏覽器所信任。從這個裡程碑事件開始,訪問者訪問使用了Lets Encrypt 證書的網站不再需要特別配置就可以得到 HTTPS 安全保護了。 Lets Encrypt 的兩個中級證書 ...