保護你的Linux系統的九個老生常談

1. 使用SELinux

SELinux是用來對Linux進行安全加固的,有了它,用戶和管理員們就可以對訪問控制進行更多控制。SELinux為訪問控制添加了更細的顆粒度控制。與僅可以指定誰可以讀、寫或執行一個文件的許可權不同的是,SELinux可以讓你指定誰可以刪除鏈接、只能追加、移動一個文件之類的更多控制。(LCTT譯註:雖然NSA也給SELinux貢獻過很多代碼,但是目前尚無證據證明SELinux有潛在後門)

2. 訂閱漏洞警報服務

安全缺陷不一定是在你的操作系統上。事實上,漏洞多見於安裝的應用程序之中。為了避免這個問題的發生,你必須保持你的應用程序更新到最新版本。此外,訂閱漏洞警報服務,如SecurityFocus。

3. 禁用不用的服務和應用

通常來講,用戶大多數時候都用不到他們系統上的服務和應用的一半。然而,這些服務和應用還是會運行,這會招來攻擊者。因而,最好是把這些不用的服務停掉。(LCTT譯註:或者乾脆不安裝那些用不到的服務,這樣根本就不用關注它們是否有安全漏洞和該升級了。)

4. 檢查系統日誌

你的系統日誌告訴你在系統上發生了什麼活動,包括攻擊者是否成功進入或試著訪問系統。時刻保持警惕,這是你第一條防線,而經常性地監控系統日誌就是為了守好這道防線。

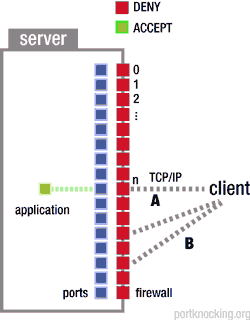

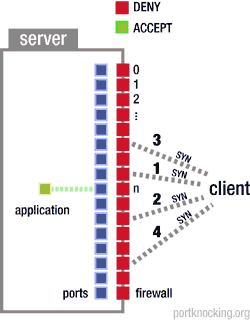

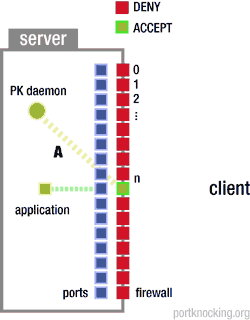

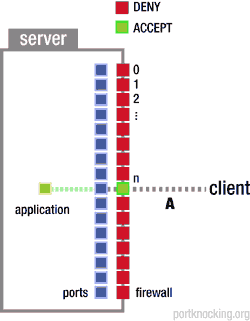

5. 考慮使用埠試探

設置埠試探(Port knocking)是建立伺服器安全連接的好方法。一般做法是發生特定的包給伺服器,以觸發伺服器的回應/連接(打開防火牆)。埠敲門對於那些有開放埠的系統是一個很好的防護措施。

下面是來自 http://www.portknocking.org/ 的示意圖:

6. 使用Iptables

Iptables是什麼?這是一個應用框架,它允許用戶自己為系統建立一個強大的防火牆。因此,要提升安全防護能力,就要學習怎樣一個好的防火牆以及怎樣使用Iptables框架。

7. 默認拒絕所有

防火牆有兩種思路:一個是允許每一點通信,另一個是拒絕所有訪問,提示你是否許可。第二種更好一些。你應該只允許那些重要的通信進入。(LCTT譯註:即默認許可策略和默認禁止策略,前者你需要指定哪些應該禁止,除此之外統統放行;後者你需要指定哪些可以放行,除此之外全部禁止。)

8. 使用入侵檢測系統

入侵檢測系統,或者叫IDS,允許你更好地管理系統上的通信和受到的攻擊。Snort是目前公認的Linux上的最好的IDS。

9. 使用全盤加密

加密的數據更難竊取,有時候根本不可能被竊取,這就是你應該對整個驅動器加密的原因。採用這種方式後,如果有某個人進入到你的系統,那麼他看到這些加密的數據後,就有得頭痛了。根據一些報告,大多數數據丟失源於機器被盜。

via: http://www.efytimes.com/e1/fullnews.asp?edid=141368

本文轉載來自 Linux 中國: https://github.com/Linux-CN/archive