微軟為 Linux 伺服器添加了保護

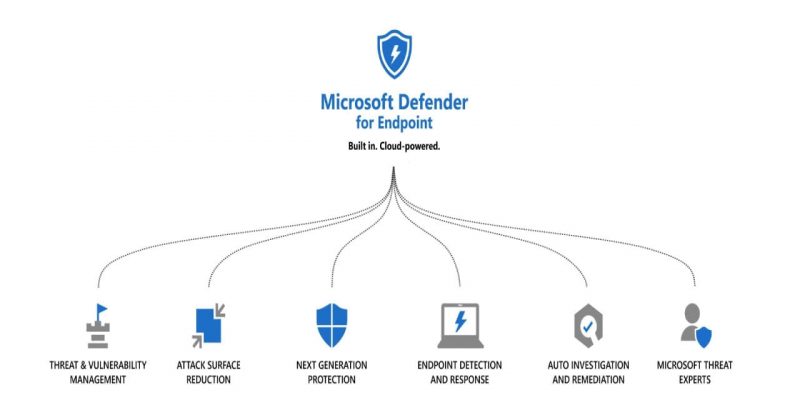

我知道你們中的一些人還很難接受,但微軟最近確實在支持 Linux。一個案例是:早在 6 月份,微軟就發布了面向 Linux 的 Microsoft Defender Advanced Threat Protection(ATP),供普通用戶使用。現在,微軟改進了 Linux 版本的 Microsoft Defender,公開預覽版增加了端點檢測和響應(EDR)功能。

這並不是一個你可以在獨立的 Linux 桌面上運行的 Microsoft Defender 版本。它的主要工作仍然是保護 Linux 伺服器免受伺服器和網路威脅。如果你想為你的獨立桌面提供保護,可以使用 ClamAV 或 Sophos Antivirus for Linux 等程序。

但對於企業來說,由於現在在家上班的人在各種地方使用他們的 Mac 和 Windows PC,這就是另外一個需求了。雖然基於 Linux 伺服器,但你能夠使用它來保護運行 macOS、Windows 8.1 和 Windows 10 的 PC。

通過這些新的 EDR 功能,Linux Defender 用戶可以檢測到涉及 Linux 伺服器的高級攻擊,利用豐富的經驗,並快速補救威脅。這是在現有的預防性防病毒功能和通過 Microsoft Defender 安全中心提供的集中報告基礎上發展起來的。

具體來說,它包括:

- 豐富的調查體驗,包括機器時間線、進程創建、文件創建、網路連接、登錄事件和高級狩獵。

- 在編譯過程和大型軟體部署中優化了性能增強的 CPU 利用率。

- 上下文反病毒檢測。就像 Windows 版一樣,你可以深入了解威脅的來源以及惡意進程或活動是如何創建的。

要運行更新後的程序,你需要以下 Linux 伺服器之一:RHEL 7.2+、CentOS Linux 7.2+、Ubuntu 16.04 或更高的 LTS 版本、SLES 12+、Debian 或更高版本、或 Oracle Linux 7.2。

接下來,要嘗試這些公共預覽功能,你需要在 Microsoft Defender 安全中心裡打開預覽功能。在這樣做之前,請確保你運行的是 101.12.99 或更高版本。你可以通過命令找出你正在運行的版本:

mdatp health在任何情況下,你都不應該將在 Linux 上運行 Microsoft Defender for Endpoint 的所有伺服器都切換到預覽模式。相反,微軟建議你僅將部分 Linux 伺服器配置為預覽模式,使用以下命令切換:

$ sudo mdatp edr early-preview enable 這樣做了之後,如果你覺得自己很勇敢,想親自看看它是否有效,微軟提供了一種運行模擬攻擊的方法。要做到這一點,請按照下面的步驟在你的 Linux 伺服器上模擬檢測,並調查情況:

- 驗證在場的 Linux 伺服器是否出現在 Microsoft Defender 安全中心中。如果這是該機器的第一次上線,可能需要長達 20 分鐘才能出現。

- 從 aka.ms/LinuxDIY 這裡下載並解壓腳本文件到已在場的 Linux 伺服器上,並運行以下命令:

./mde_linux_edr_diy.sh。 - 幾分鐘後,應該會在 Microsoft Defender 安全中心發出警報。

- 查看警報詳情、機器時間線,並執行典型的調查步驟。

祝你好運!

via: https://www.zdnet.com/article/microsoft-defender-for-linux-adds-new-security-feature/

作者:Steven J. Vaughan-Nichols 譯者:wxy 校對:wxy

本文轉載來自 Linux 中國: https://github.com/Linux-CN/archive