在 CentOS/RHEL 系統上生成補丁合規報告的 Bash 腳本

如果你運行的是大型 Linux 環境,那麼你可能已經將 Red Hat 與 Satellite 集成了。如果是的話,你不必擔心補丁合規性報告,因為有一種方法可以從 Satellite 伺服器導出它。

但是,如果你運行的是沒有 Satellite 集成的小型 Red Hat 環境,或者它是 CentOS 系統,那麼此腳本將幫助你創建該報告。

補丁合規性報告通常每月創建一次或三個月一次,具體取決於公司的需求。根據你的需要添加 cronjob 來自動執行此功能。

此 bash 腳本 通常適合於少於 50 個系統運行,但沒有限制。

保持系統最新是 Linux 管理員的一項重要任務,它使你的計算機非常穩定和安全。

以下文章可以幫助你了解有關在紅帽 (RHEL) 和 CentOS 系統上安裝安全修補程序的更多詳細信息。

此教程中包含四個 shell 腳本,請選擇適合你的腳本。

方法 1:為 CentOS / RHEL 系統上的安全修補生成補丁合規性報告的 Bash 腳本

此腳本只會生成安全修補合規性報告。它會通過純文本發送郵件。

# vi /opt/scripts/small-scripts/sec-errata.sh

#!/bin/sh

/tmp/sec-up.txt

SUBJECT="Patching Reports on "date""

MESSAGE="/tmp/sec-up.txt"

TO="[email protected]"

echo "+---------------+-----------------------------+" >> $MESSAGE

echo "| Server_Name | Security Errata |" >> $MESSAGE

echo "+---------------+-----------------------------+" >> $MESSAGE

for server in `more /opt/scripts/server.txt`

do

sec=`ssh $server yum updateinfo summary | grep 'Security' | grep -v 'Important|Moderate' | tail -1 | awk '{print $1}'`

echo "$server $sec" >> $MESSAGE

done

echo "+---------------------------------------------+" >> $MESSAGE

mail -s "$SUBJECT" "$TO" < $MESSAGE添加完上面的腳本後運行它。

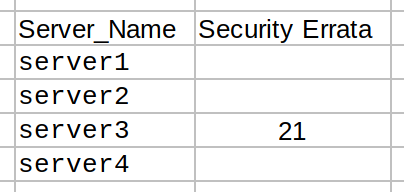

# sh /opt/scripts/small-scripts/sec-errata.sh你會看到下面的輸出。

# cat /tmp/sec-up.txt

+---------------+-------------------+

| Server_Name | Security Errata |

+---------------+-------------------+

server1

server2

server3 21

server4

+-----------------------------------+添加下面的 cronjob 來每個月得到一份補丁合規性報告。

# crontab -e

@monthly /bin/bash /opt/scripts/system-uptime-script-1.sh方法 1a:為 CentOS / RHEL 系統上的安全修補生成補丁合規性報告的 Bash 腳本

腳本會為你生成安全修補合規性報告。它會通過 CSV 文件發送郵件。

# vi /opt/scripts/small-scripts/sec-errata-1.sh

#!/bin/sh

echo "Server Name, Security Errata" > /tmp/sec-up.csv

for server in `more /opt/scripts/server.txt`

do

sec=`ssh $server yum updateinfo summary | grep 'Security' | grep -v 'Important|Moderate' | tail -1 | awk '{print $1}'`

echo "$server, $sec" >> /tmp/sec-up.csv

done

echo "Patching Report for `date +"%B %Y"`" | mailx -s "Patching Report on `date`" -a /tmp/sec-up.csv [email protected]

rm /tmp/sec-up.csv添加完上面的腳本後運行它。

# sh /opt/scripts/small-scripts/sec-errata-1.sh你會看到下面的輸出。

方法 2:為 CentOS / RHEL 系統上的安全修補、bugfix、增強生成補丁合規性報告的 Bash 腳本

腳本會為你生成安全修補、bugfix、增強的補丁合規性報告。它會通過純文本發送郵件。

# vi /opt/scripts/small-scripts/sec-errata-bugfix-enhancement.sh

#!/bin/sh

/tmp/sec-up.txt

SUBJECT="Patching Reports on "`date`""

MESSAGE="/tmp/sec-up.txt"

TO="[email protected]"

echo "+---------------+-------------------+--------+---------------------+" >> $MESSAGE

echo "| Server_Name | Security Errata | Bugfix | Enhancement |" >> $MESSAGE

echo "+---------------+-------------------+--------+---------------------+" >> $MESSAGE

for server in `more /opt/scripts/server.txt`

do

sec=`ssh $server yum updateinfo summary | grep 'Security' | grep -v 'Important|Moderate' | tail -1 | awk '{print $1}'`

bug=`ssh $server yum updateinfo summary | grep 'Bugfix' | tail -1 | awk '{print $1}'`

enhance=`ssh $server yum updateinfo summary | grep 'Enhancement' | tail -1 | awk '{print $1}'`

echo "$server $sec $bug $enhance" >> $MESSAGE

done

echo "+------------------------------------------------------------------+" >> $MESSAGE

mail -s "$SUBJECT" "$TO" < $MESSAGE添加完上面的腳本後運行它。

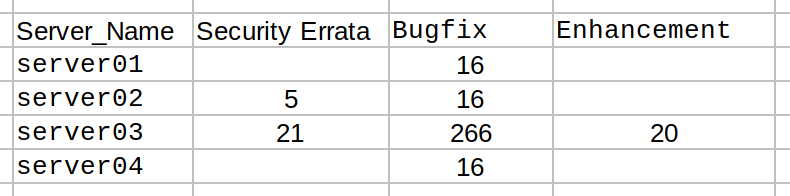

# sh /opt/scripts/small-scripts/sec-errata-bugfix-enhancement.sh你會看到下面的輸出。

# cat /tmp/sec-up.txt

+---------------+-------------------+--------+---------------------+

| Server_Name | Security Errata | Bugfix | Enhancement |

+---------------+-------------------+--------+---------------------+

server01 16

server02 5 16

server03 21 266 20

server04 16

+------------------------------------------------------------------+添加下面的 cronjob 來每三個月得到補丁合規性報告。該腳本計劃在一月、四月、七月、十月的 1 號運行。

# crontab -e

0 0 01 */3 * /bin/bash /opt/scripts/system-uptime-script-1.sh方法 2a:為 CentOS / RHEL 系統上的安全修補、bugfix、增強生成補丁合規性報告的 Bash 腳本

腳本會為你生成安全修補、bugfix、增強的補丁合規性報告。它會通過 CSV 文件發送郵件。

# vi /opt/scripts/small-scripts/sec-errata-bugfix-enhancement-1.sh

#!/bin/sh

echo "Server Name, Security Errata,Bugfix,Enhancement" > /tmp/sec-up.csv

for server in `more /opt/scripts/server.txt`

do

sec=`ssh $server yum updateinfo summary | grep 'Security' | grep -v 'Important|Moderate' | tail -1 | awk '{print $1}'`

bug=`ssh $server yum updateinfo summary | grep 'Bugfix' | tail -1 | awk '{print $1}'`

enhance=`ssh $server yum updateinfo summary | grep 'Enhancement' | tail -1 | awk '{print $1}'`

echo "$server,$sec,$bug,$enhance" >> /tmp/sec-up.csv

done

echo "Patching Report for `date +"%B %Y"`" | mailx -s "Patching Report on `date`" -a /tmp/sec-up.csv [email protected]

rm /tmp/sec-up.csv添加完上面的腳本後運行它。

# sh /opt/scripts/small-scripts/sec-errata-bugfix-enhancement-1.sh你會看到下面的輸出。

via: https://www.2daygeek.com/bash-script-to-generate-patching-compliance-report-on-centos-rhel-systems/

作者:Magesh Maruthamuthu 選題:lujun9972 譯者:geekpi 校對:校對者ID

本文轉載來自 Linux 中國: https://github.com/Linux-CN/archive