Debian OpenSSL Bug – 后门还是安全事故?

这样一来,很多依赖于OpenSSL随机数生成器的程序,其实并没有它们以为的那么多的随机选择。比如,一个这样的程序要为SSL(安全网络浏览)和SSH(安全远程登录)生成秘钥。严格来说,这些秘钥必须是随机的:如果你可以猜到我的秘钥,你就可以破解我使用该秘钥保护的任何东西。这意味着你有能力读取加密的通讯信息,登录到远程服务器,或者伪造看起来似乎是真实的信息。这个漏洞是2006年第一次引入,而且进入到Ubuntu中(另一个流行的linux发行版,广泛应用于网络服务器)。漏洞影响到数以千计的服务器而且存在了很长一段时间,因为只是给受影响的服务器打补丁还不足以解决问题,必须替换掉任何在漏洞存在情况下生成的秘钥。

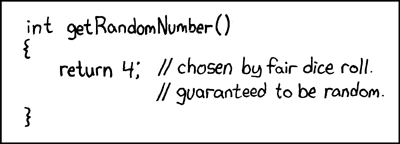

顺便说一句,为伪随机数生成器寻找熵是个著名的难题。事实上,在今天来看要解决这个问题依然是个巨大的挑战。随机错误难以检测,因为当你盯着输出看时,每次运行程序结果都不一样,就像随机的一样。弱随机性很难发现,但是它可以使(貌似)安全的加密系统失效。不过,Debian中的那个漏洞很醒目,被发现后在安全社区引起了很多嘲笑。

于是有人问,这是个故意设置的后门吗?似乎不大可能。做出这个更改的代码维护者 Kurt Roeckx,后来成为Debian项目的主管。这意味着他是个可靠的家伙,不是为了插入漏洞而由NSA伪造出来的身份。想进入Debian项目组的核心,需要做出巨大的努力,那真是出了名的难进。这样看来,错误根本不是有意为之,而是一系列失误导致的,而且后果严重。

漏洞确实是在一个透明的环境下发生的。所做的任何一件事都是公开的。但是漏洞还是引入了,而且长时间未被注意到。部分原因在于,透明引起了很多混乱,导致本应发现这个显而易见的漏洞的人们也都没太在意。 另外,也因为漏洞本身太过微妙,一个随意的观察者很难发现修改带来的影响。

这是否意味着软件透明没什么帮助? 我可不这么认为。许多人都赞同透明软件要比不透明软件更安全。但是这也并不表示漏洞不会产生,或者认为有其他人都看着呢而我们自己就可以掉以轻心。

至少,多年以后,透明可以让我们回顾,究竟是什么导致了某个漏洞--本文例子中,就是工程上的纰漏,而非人为破坏。

via: https://freedom-to-tinker.com/blog/kroll/software-transparency-debian-openssl-bug/

译者:l3b2w1 校对:jasminepeng

本文转载来自 Linux 中国: https://github.com/Linux-CN/archive