图兰木马登陆 Linux

“图兰”(Turla)一种难以辨别的木马已经困扰 Windows 系统多年,现如今至少有两个 Linux 下的变种,卡巴斯基实验室研究人员说 Linux Turla 通过运行远程命令进行攻击,并不需要提升系统权限就可以执行任意指令,因此一直以来都保持着潜伏状态。使用常规工具(例如Netstat命令)根本无法察觉该恶意软件。

据卡巴斯基和赛门铁克信息安全公司揭露 几年来 Turla 的攻击目标为政府机构、大使馆、军事组织、研究和教育组织以及制药企业的 Windows 系统,目前已知超过45个国家的上百个IP成为受害者,如今 Linux 系统下已经发现至少两个变种。

第一种 Linux Turla 变种程序由C 语言和 C++ 语言编写,由于连接了多个库,所以它的文件体积明显增大。攻击者除去了带有符号信息的代码,这大大增加了安全专家分析该程序的难度。和其他 Turla 变种一样,Linux Turla也可以隐藏网络通信,任意执行远程命令和远程控制受害者机器。

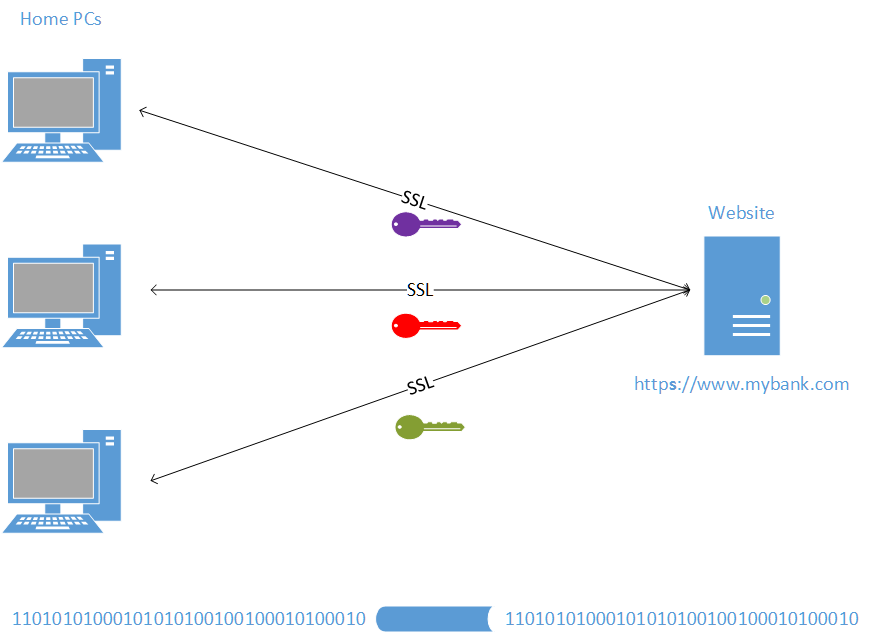

Linux Turla大量使用了开源的静态链接库,包括 glibc 2.3.2、OpenSSL v0.9.6 和 libpcap。Linux Turla并不需要使用root 权限即可以执行攻击命令,同时难以被发现,不会被 Linux 上管理工具(命令)netstat 探测到。也就是说,即使用户在启动该程序时限制了系统权限,Linux Turla仍然可以继续截断数据包和执行恶意操作。

卡巴斯基并没有提供更多关于第二种变种的资料。科技咨询公司Enderle Group 的首席分析师 Rob Enderle 说:图兰木马起源于俄罗斯,这种 Linux 恶意软件可以潜伏多年而不被发现,其幕后攻击者可能有国家支持。不得不说该恶意软件十分优雅,但又极难被人发现。之前人们对 Linux 下的恶意软件并没有花费太多心思,这一事件告诉我们:没有人是安全的。